Jak działa złośliwe oprogramowanie?

Hakerzy, na masową skalę przeprowadzają kampanie spam z wiadomościami email, których celem jest infekcja komputerów. Wykorzystując złośliwe oprogramowanie Agent Tesla, cyberprzestępcy wykradają cenne dane z zainfekowanych urządzeń.

Zamówienia, rozliczenia, faktury - wiadomości email o takim temacie zapewne każdy z nas otrzymuje sporo. W dobie płacenia rachunków przez internet, robienia zakupów online oraz załatwiania wielu innych spraw zdalnie, nasza skrzynka mailowa często bywa przepełniona. Niestety, obok tych autentycznych wiadomości, możemy znaleźć wiele takich, które powinny trafić do spamu. Niejednokrotnie odczytanie ich może wiązać się z poważnymi konsekwencjami.

W tym artykule opiszemy jak działa bardzo popularne w ostatnim czasie złośliwe oprogramowanie o nazwie Agent Tesla. Przybliżymy cały schemat ataku, począwszy od wiadomości spam ze złośliwym załącznikiem. Dowiecie się, czym skutkuje infekcja komputera i jakie są jej konsekwencje.

Wiadomość spam z załącznikiem

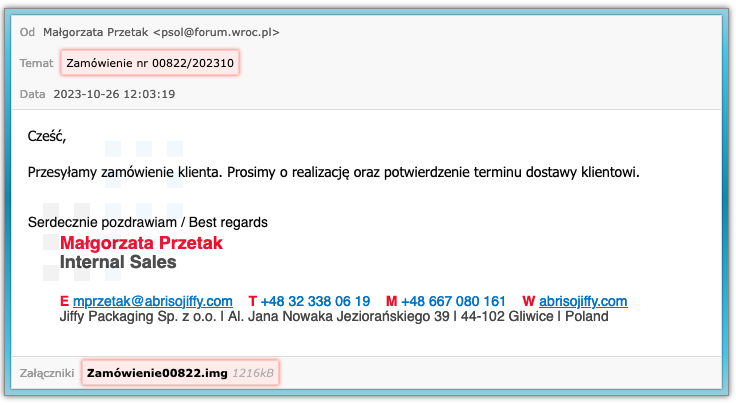

Atak zaczyna się od wiadomości email. W tym przypadku jest to wiadomość o temacie Zamówienie nr [losowe_liczby]. Z treści możemy dowiedzieć się, że zostało nam przesłane zamówienie i jesteśmy proszeni o potwierdzenie. Do maila załączono plik o nazwie Zamówienie00822.img. Co się stanie, jeżeli pobierzemy załącznik?

Jak rozpoznać złośliwy załącznik?

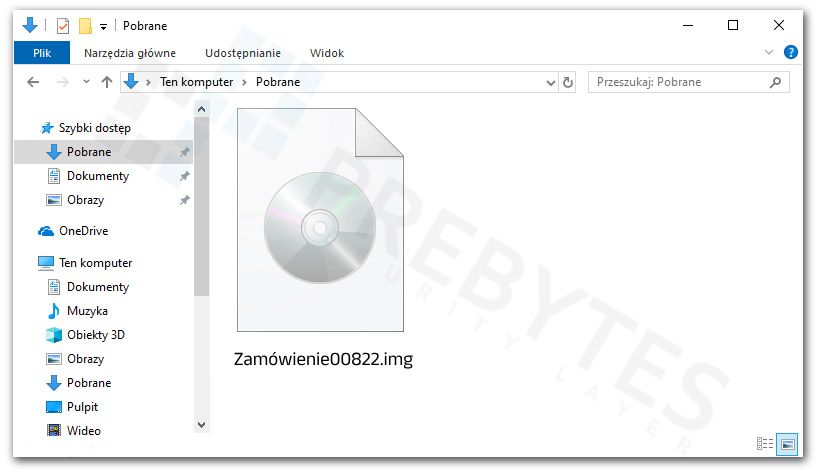

Warto zwrócić uwagę na typ pliku, który pobraliśmy. Nie jest to typowy format pliku, w którym zawarte mogłoby być rzekome zamówienie. Zazwyczaj stosowane są dokumenty Word, Excel, czy pliki PDF. Plik, z którym mamy do czynienia w tym przypadku jest w formacie IMG. Oznacza to, że jest to plik obrazu dysku, a co za tym idzie niemożliwe jest zapisywanie plików tekstowych w takim formacie.

Po co hakerzy zastosowali taki zabieg? Zapewne jest to rodzaj ochrony przed detekcją programów antywirusowych oraz sposób na ominięcie filtrów antyspamowych w wielu pocztach elektronicznych.

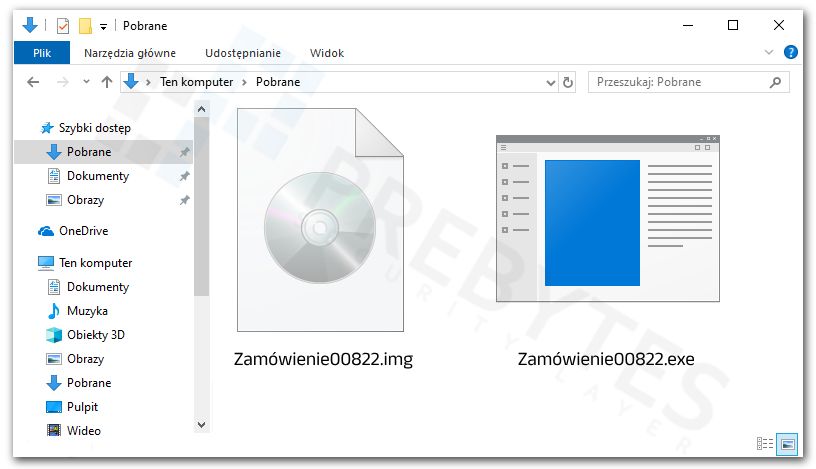

Jeżeli chcielibyśmy otworzyć plik Zamówienie00822.img, to zostanie on rozpakowany, a my otrzymamy kolejny plik - Zamówienie00822.exe. Rozszerzenie EXE wskazuje, że jest to plik wykonywalny, którego uruchomienie będzie skutkowało infekcją systemu złośliwym oprogramowaniem - w tym przypadku malware Agent Tesla.

Jakie są skutki infekcji komputera?

Uruchomienie pliku Zamówienie00822.exe spowoduje infekcję komputera złośliwym oprogramowaniem. Jednak, czy zwykły użytkownik który to zrobi, zauważy że jego komputer został zainfekowany?

Jeżeli uruchomimy wspomniany plik, to wizualnie nie stanie się nic. Nie otworzy się żaden plik, nie wyskoczy pop-up, czy komunikat. Będzie można odnieść wrażenie, że plik jest uszkodzony i nie da się go otworzyć.

W rzeczywistości jednak, nasze urządzenie będzie już zainfekowane, a my nie będziemy zdawali sobie z tego sprawy. Podczas codziennego korzystania z komputera zapewne nie zauważymy żadnych znaków infekcji. Wszystko będzie działało prawidłowo i bez większych zakłóceń. Jednak złośliwe oprogramowanie będzie działało w tle i śledziło każdy nasz ruch.

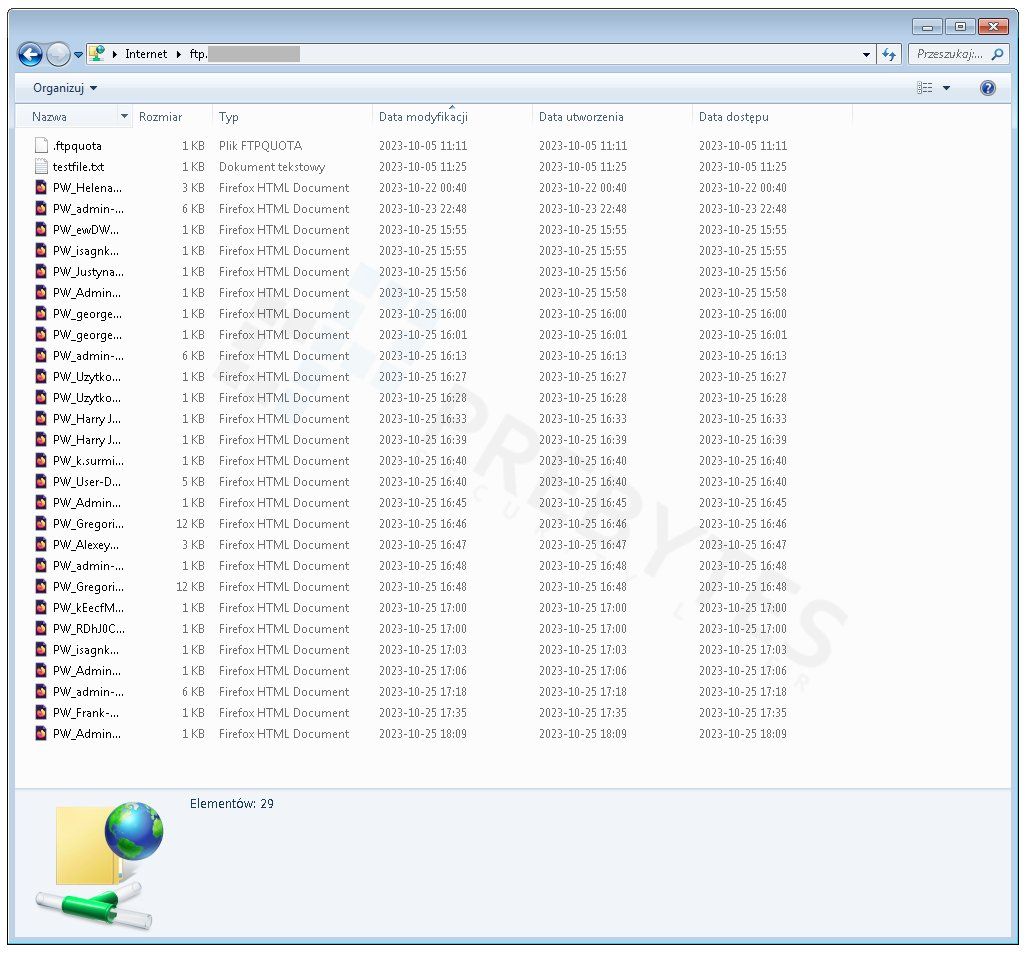

Na poniższym zrzucie ekranu możecie zobaczyć, w jaki sposób hakerzy kontrolują zainfekowane urządzenia. Jest to lista użytkowników, którzy zainfekowali swoje komputery złośliwym oprogramowaniem Agent Tesla, które znajdowało się w przedstawianej wiadomości spam.

Dodatkowo, każdy zainfekowany użytkownik jest ciągle monitorowany przez cyberprzestępców. Mają oni wgląd w jego aktywność oraz mogą uzyskać dostęp do kluczowych zasobów.

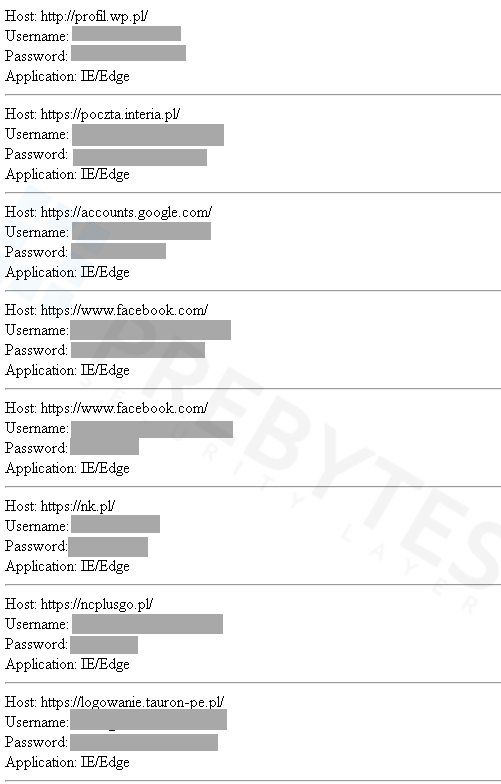

Poniższy zrzut ekranu pokazuje, jak hakerzy przy wykorzystaniu złośliwego oprogramowania wykradają poufne dane z zainfekowanego urządzenia. Jeżeli użytkownik loguje się do wybranych serwisów, dane logowania są natychmiast przesyłane na serwer kontrolowany przez cyberprzestępców. W ten sposób można stracić dostęp do wszystkich serwisów, z których korzystamy na co dzień. Zostaną one przejęte przez hakerów.

Podsumowanie

Pamiętaj, że otwierając wiadomości email, co do których masz podejrzenia, możesz zainfekować swój komputer. W większości przypadków do wiadomości załączony jest plik, który po uruchomieniu powoduje infekcję komputera złośliwym oprogramowaniem. Będzie to wiązać się z tym, że hakerzy uzyskają dostęp do Twojego komputera oraz będą śledzić wszystkie Twoje działania.

Rodzajów złośliwego oprogramowania jest wiele, jednak celem przestępców zazwyczaj jest kradzież danych zapisanych na komputerze ofiary lub dostęp do jej urządzenia. A motywacją tych działań są głównie pieniądze. Jest to dla Ciebie bardzo poważne zagrożenie. Jeśli przestępcy przechwycą Twoje poufne dane z pewnością wykorzystają je przeciwko Tobie. W zależności od tego, jakie dane zostaną skradzione, będą mogli zalogować się do Twojej poczty, a co gorsze do banku i zdefraudować znajdujące się na Twoim koncie środki.

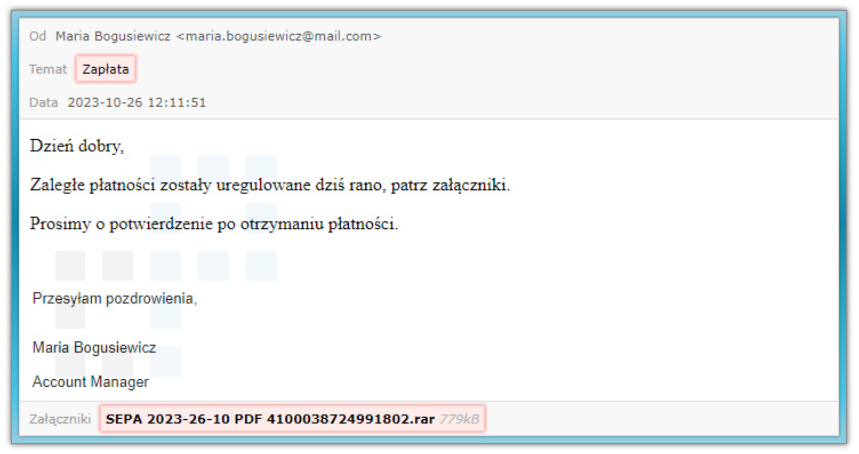

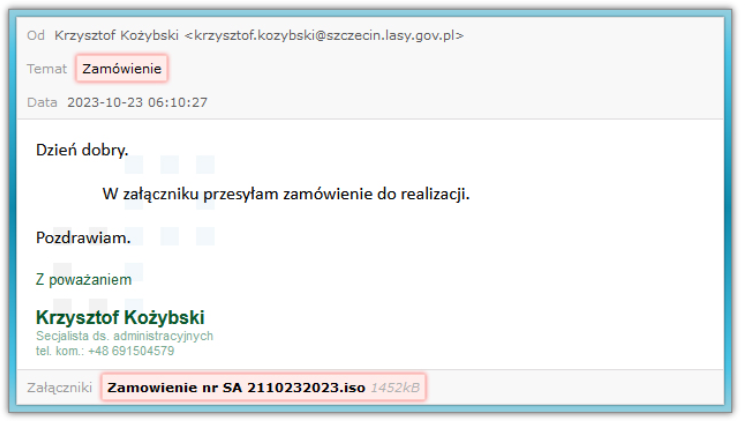

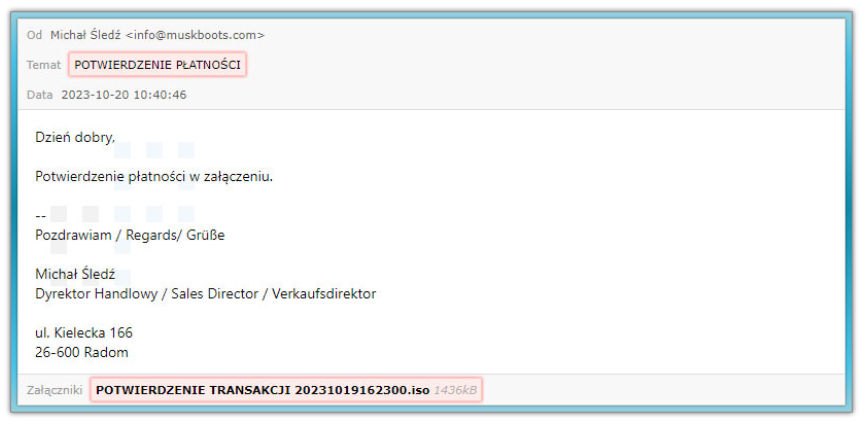

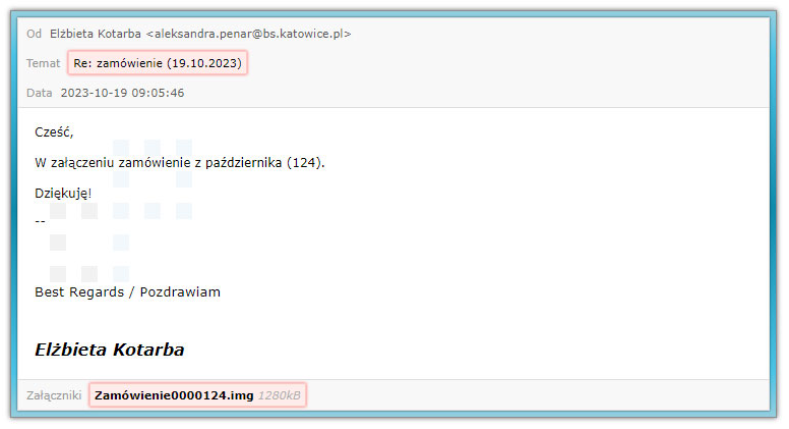

Inne przykłady wiadomości spam

Poniżej prezentujemy inne przykłady wiadomości spam ze złośliwym oprogramowaniem. Zagrożenie jest poważne, bowiem każdego dnia wykrywamy wiele podobnych prób oszustwa za pośrednictwem wiadomości email. Są one rozsyłane na masową skalę, dlatego prawdopodobieństwo, że możesz otrzymać podobną wiadomość jest bardzo duże.