Atak na bankowość mobilną z wykorzystaniem dwóch złośliwych aplikacji.

Cyberprzestępcy wykradają dane autoryzacyjne do bankowości przy użyciu aż dwóch złośliwych aplikacji. Jedną z nich możecie pobrać w Sklepie Google Play.

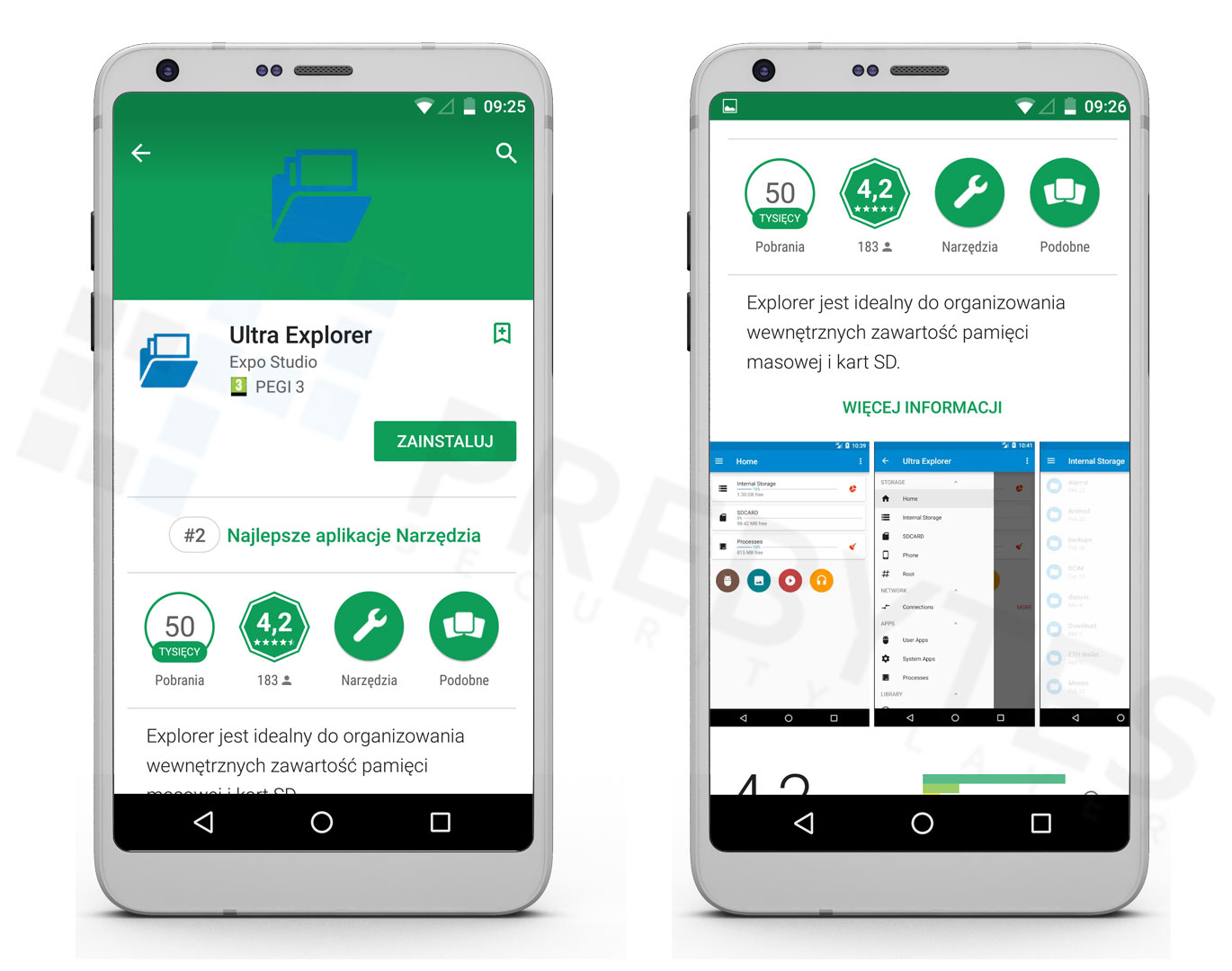

W Sklepie Google Play możecie znaleźć kolejną już niebezpieczną aplikację - Ultra Explorer. W opisie aplikacji znajduje się informacja o ostatniej aktualizacji, która miała miejsce 13 marca 2018 r. Nie wiadomo natomiast od jak dawna znajduje się w Sklepie Play. Liczba pobrań Ultra Explorer wskazuje na dość spore zainteresowanie nią. Na chwilę obecną ma ona ponad 50 tys. pobrań!

Zastanawiający jest fakt, że przez prawie miesiąc lub nawet dłużej nikt nie zorientował się się, że coś z tą aplikacją jest nie tak. W dalszym ciągu można pobrać ją ze Sklepu Google Play, a tym samym infekuje kolejne urządzenia.

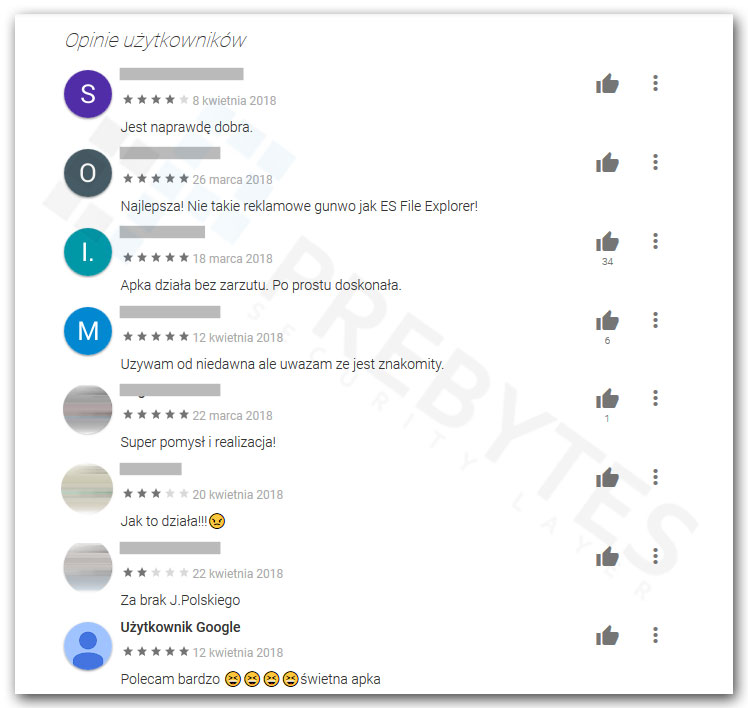

W Sklepie Play możemy przeczytać wiele komentarzy o aplikacji Ultra Explorer. Duża część z nich to komentarze pozytywne.

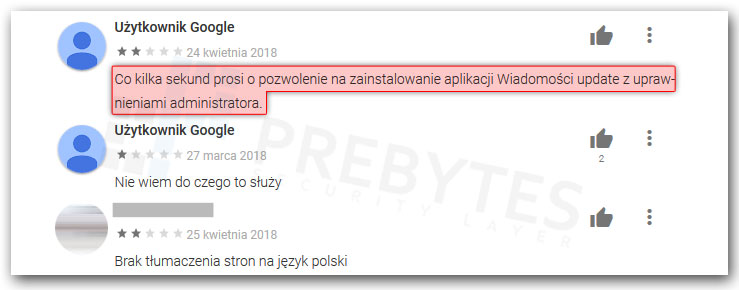

Wsród komentarzy znalazły się również negatywne. Jeden z nich ostrzega, że aplikacja co kilka sekund prosi o pozwolenie na zainstalowanie innej aplikacji, z uprawnieniami administratora.

Szkodliwe działanie aplikacji Ultra Explorer polega na pobraniu docelowego złośliwego oprogramowania z serwera przestępców po uprzednim sprawdzeniu, czy na urządzeniu znajdują się aplikacje będące celem ataku.

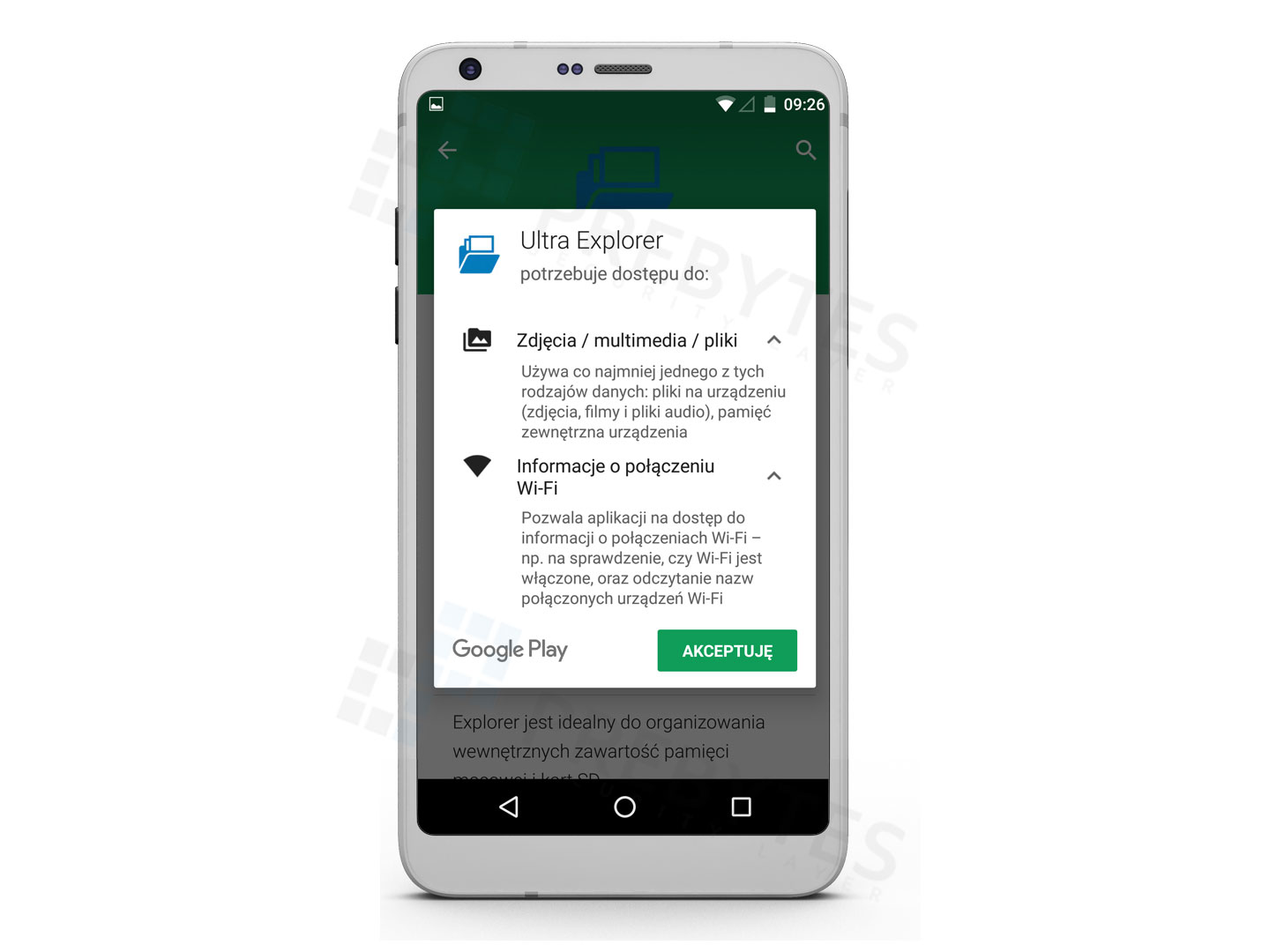

Jeśli chcemy pobrać Ultra Explorer ze Sklepu Google Play musimy zaakceptować następujące uprawnienia:

- Zdjęcia/multimedia/pliki

Używa co najmniej jednego z tych rodzajów danych: pliki na urządzeniu (zdjęcia, filmy i pliki audio), pamięć zewnętrzna urządzenia

- Informacje o połączeniu

Pozwala aplikacji na dostęp do informacji o połączeniach Wi-Fi - np. na sprawdzanie, czy Wi-Fi jest włączone, oraz odczytanie nazw połączonych urządzeń Wi-Fi

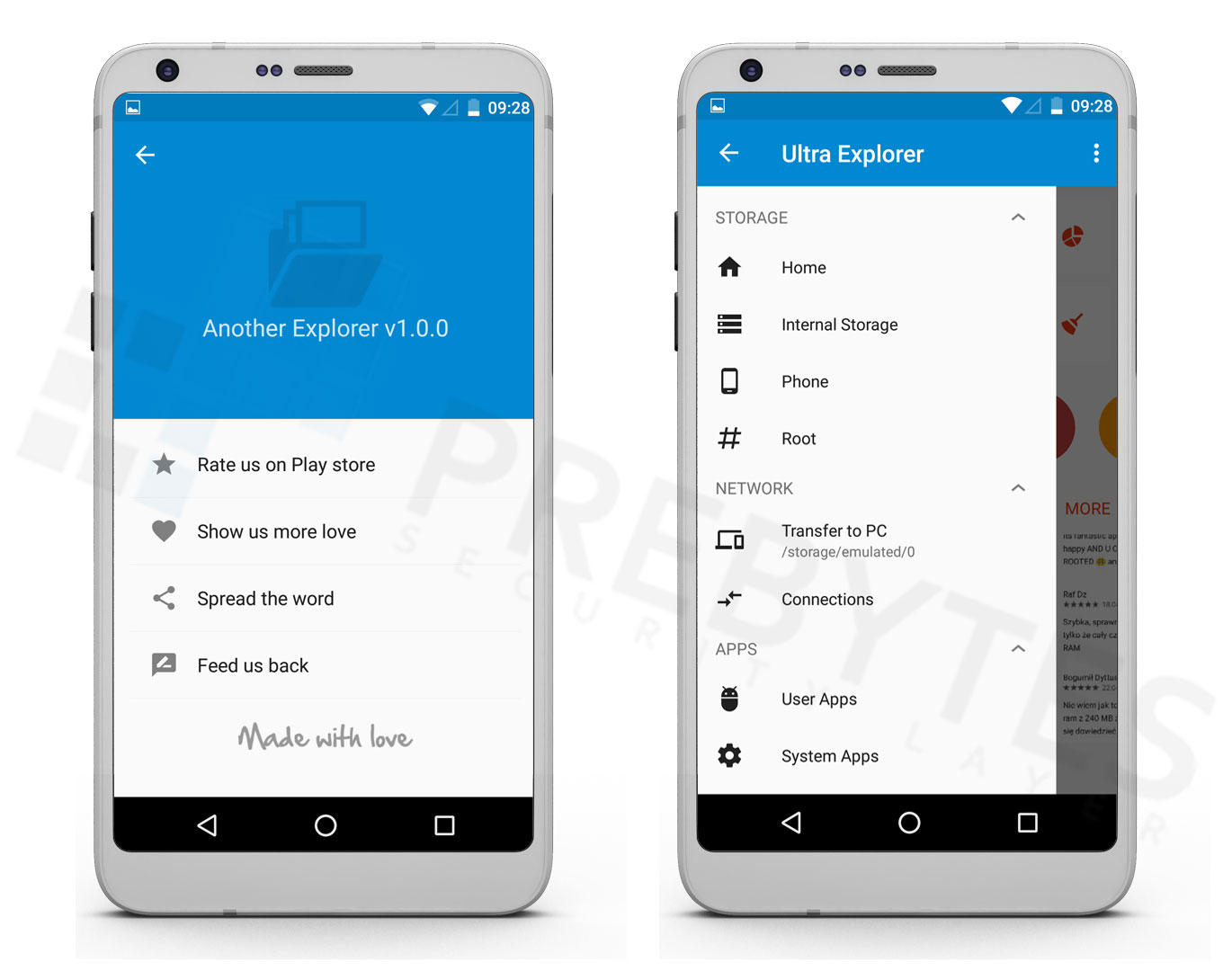

Aplikacja Ultra Explorer po zainstalowaniu i uruchomieniu jej sprawdza, czy na urządzeniu z systemem Android zainstalowane są aplikacje do bankowości mobilnych. Nie wyszukuje jednak wszystkich aplikacji bankowych, a jedynie te, które ma zdefiniowane w kodzie źródłowym.

Jeśli na telefonie mamy zainstalowaną aplikację, która jest celem ataku, wówczas automatycznie pobrana zostanie docelowa złośliwa aplikacja - Wiadomości Update. Następnie wyświetla się żądanie instalacji tej aplikacji. Zignorowanie tego żądania na niewiele się zda. Komunikat będzie wyświetlany nieustannie, aż do momentu, kiedy zmęczony nim użytkownik w końcu zaakceptuje żądanie.

Złośliwej aplikacji Wiadomości Upadte nie znajdziecie w Sklepie Google Play. Pobierana jest ona przez aplikację Ultra Explorer bezpośrednio z serwera przestępców.

Po wyrażeniu zgody na instalację aplikacji Wiadomości Update żąda ona następujących uprawnień:

- modyfikowanie i usuwanie zawartości pamięci USB

- odczytywanie zawartości pamięci USB

- odbieranie wiadomości tekstowych (MMS)

- odbieranie wiadomości tekstowych (SMS)

- odczytywanie wiadomości tekstowych (SMS i MMS)

- wysyłać i wyświetlać SMS-y

- rysowanie na innych aplikacjach

- bezpośrednie wybieranie numerów telefonów

- odczytywanie stanu informacji o telefonie

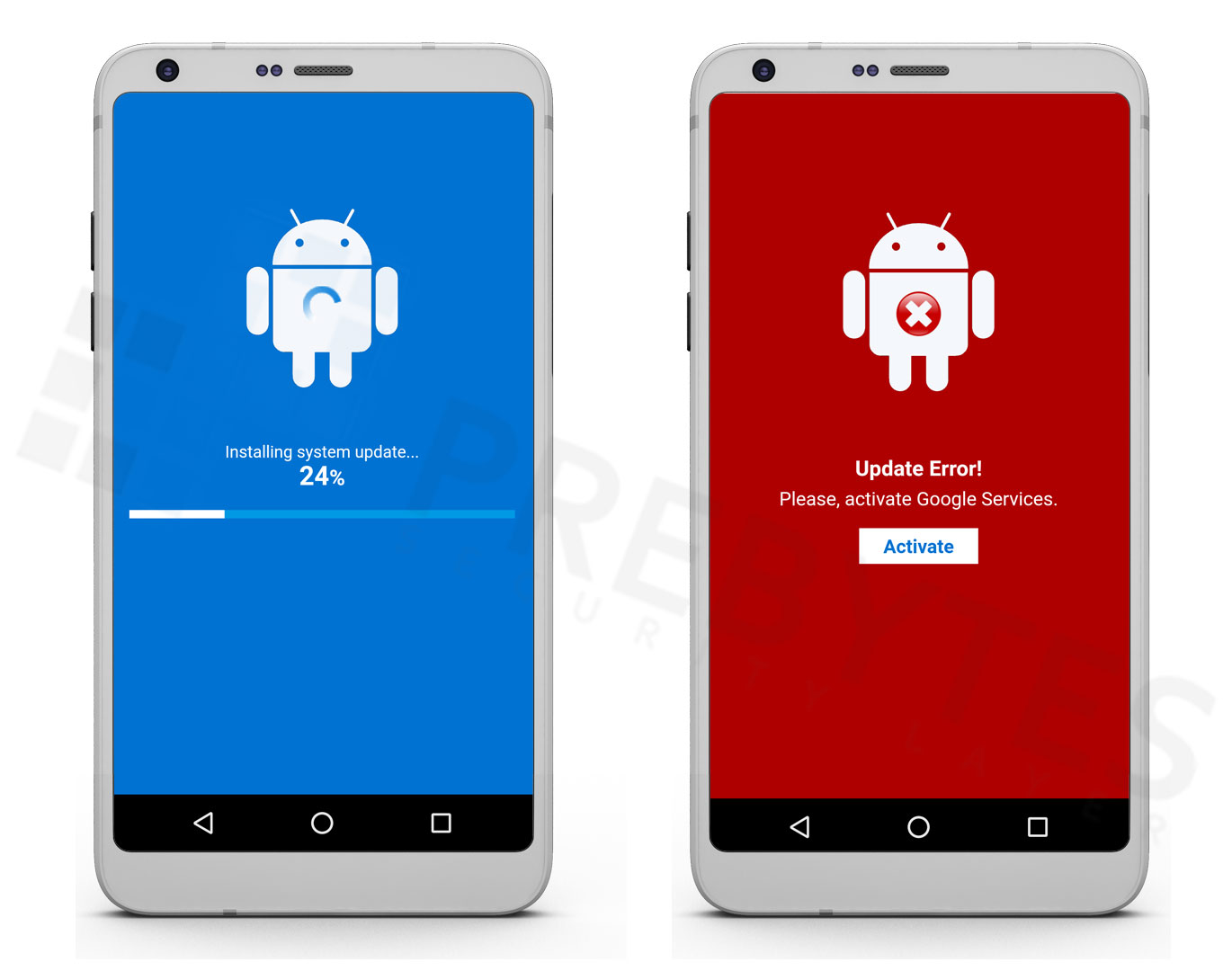

Po zainstalowaniu aplikacji wyświetla się niebieski fałszywy ekran z informacją o rzekomej aktualizacji. Podczas tego procesu użytkownikowi wyświetla się kolejny fałszywy ekran, tym razem czerwony. Widzimy na nim komunikat o błędzie w instalacji. Aby go rozwiązać należy aktywować Google Service.

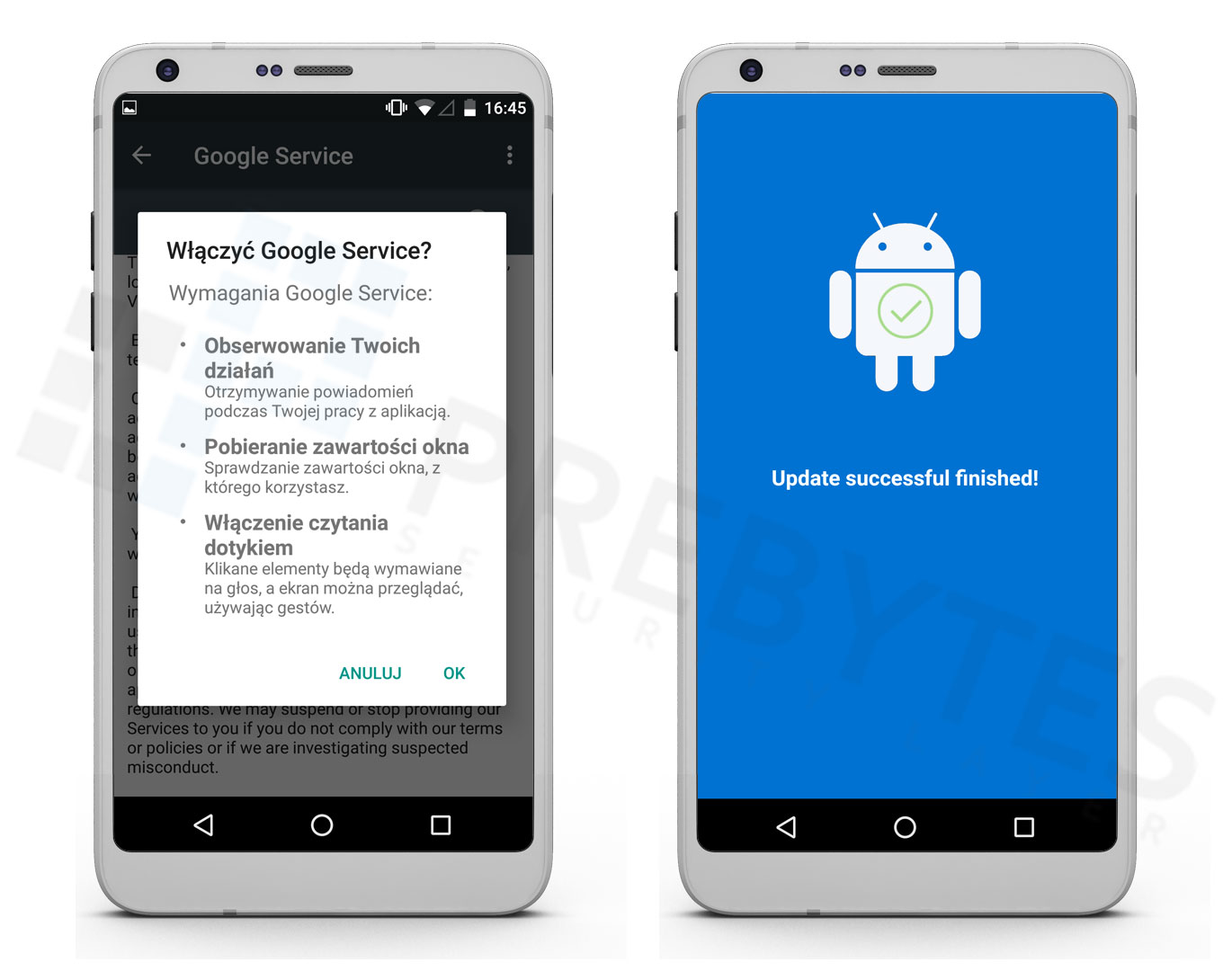

Aktywując Google Service musimy wyrazić zgodę na:

- Obserwowanie Twoich działań.

Otrzymywanie powiadomień podczas Twojej pracy z aplikacją.

- Pobieranie zawartości okna.

Sprawdzanie zawartości okna, z którego korzystasz.

- Włączenie czytania dotykiem.

Klikane elementy będą wymawiane na głos, a ekran można przeglądać używając gestów.

Po zatwierdzeniu tych wymagań przyciskiem OK znowu pojawia się niebieski ekran, tym razem z informacją o pomyślnym zakończeniu procesu instalacji aplikacji Wiadomości Update.

Po zainstalowaniu docelowej złośliwej aplikacji Wiadomości Upadte jest ona uruchamiana w tle i monitoruje aktywność użytkownika. Atak jest uruchamiany dopiero w momencie, kiedy zainfekowany użytkownik uruchomi aplikację bankowości mobilnej.

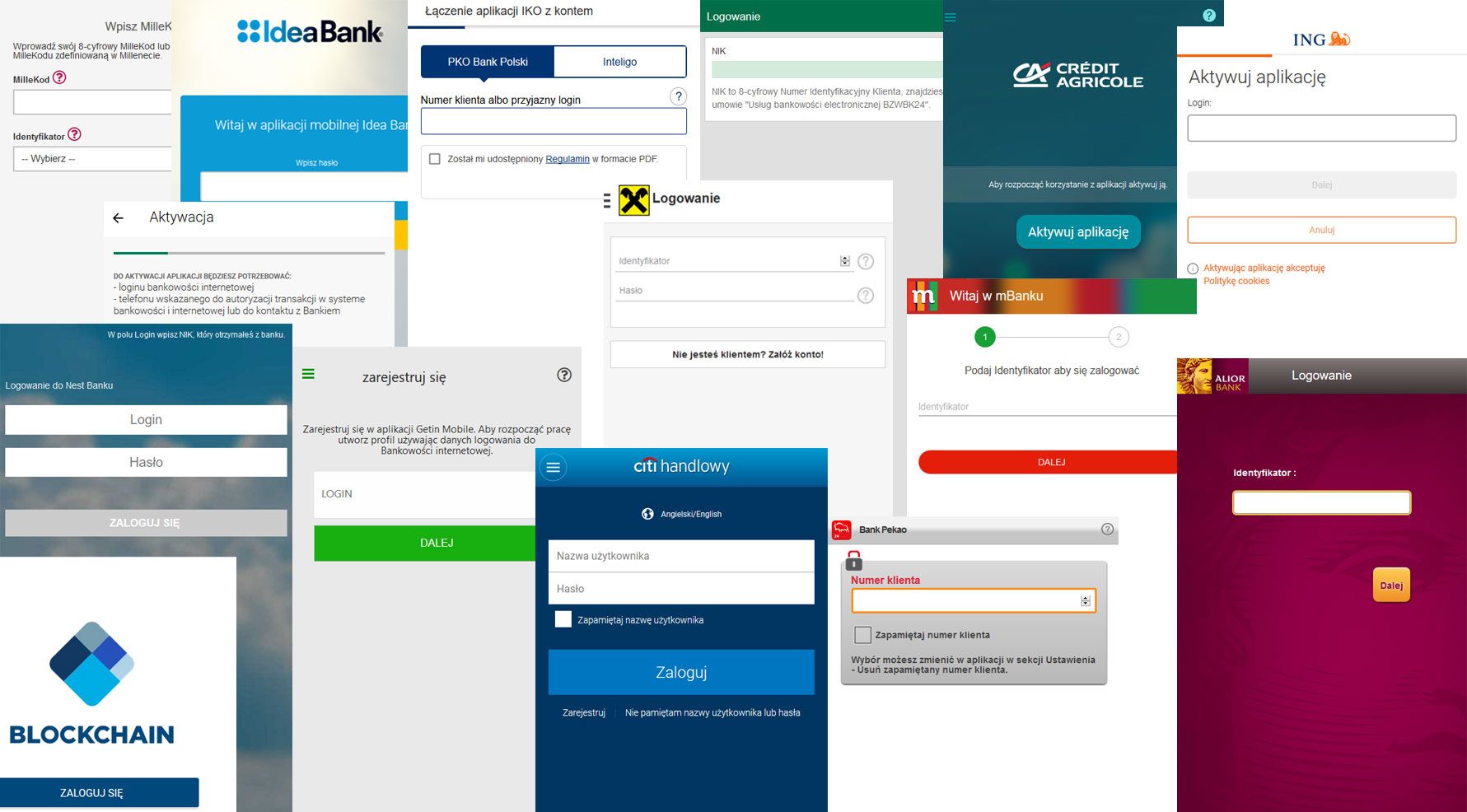

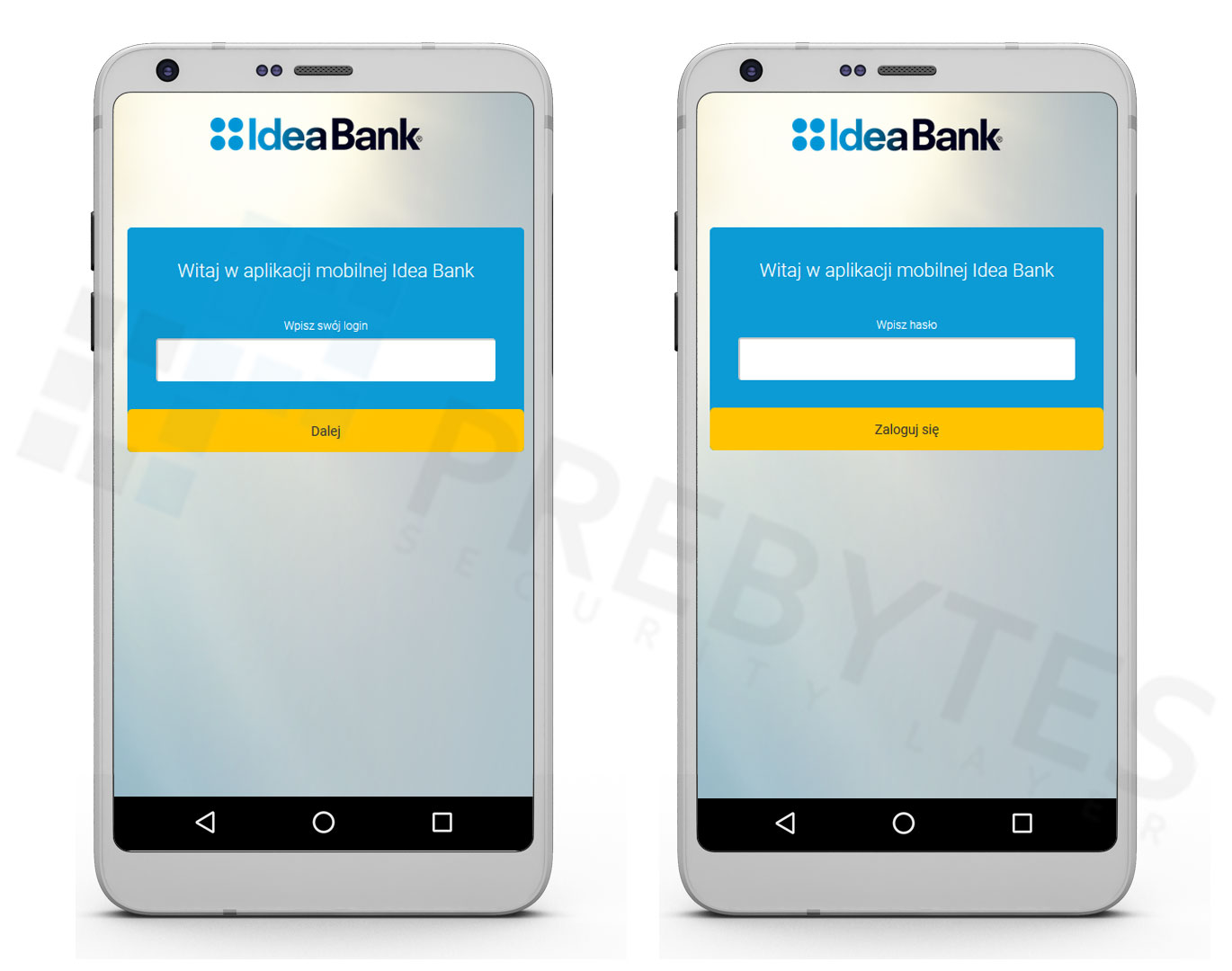

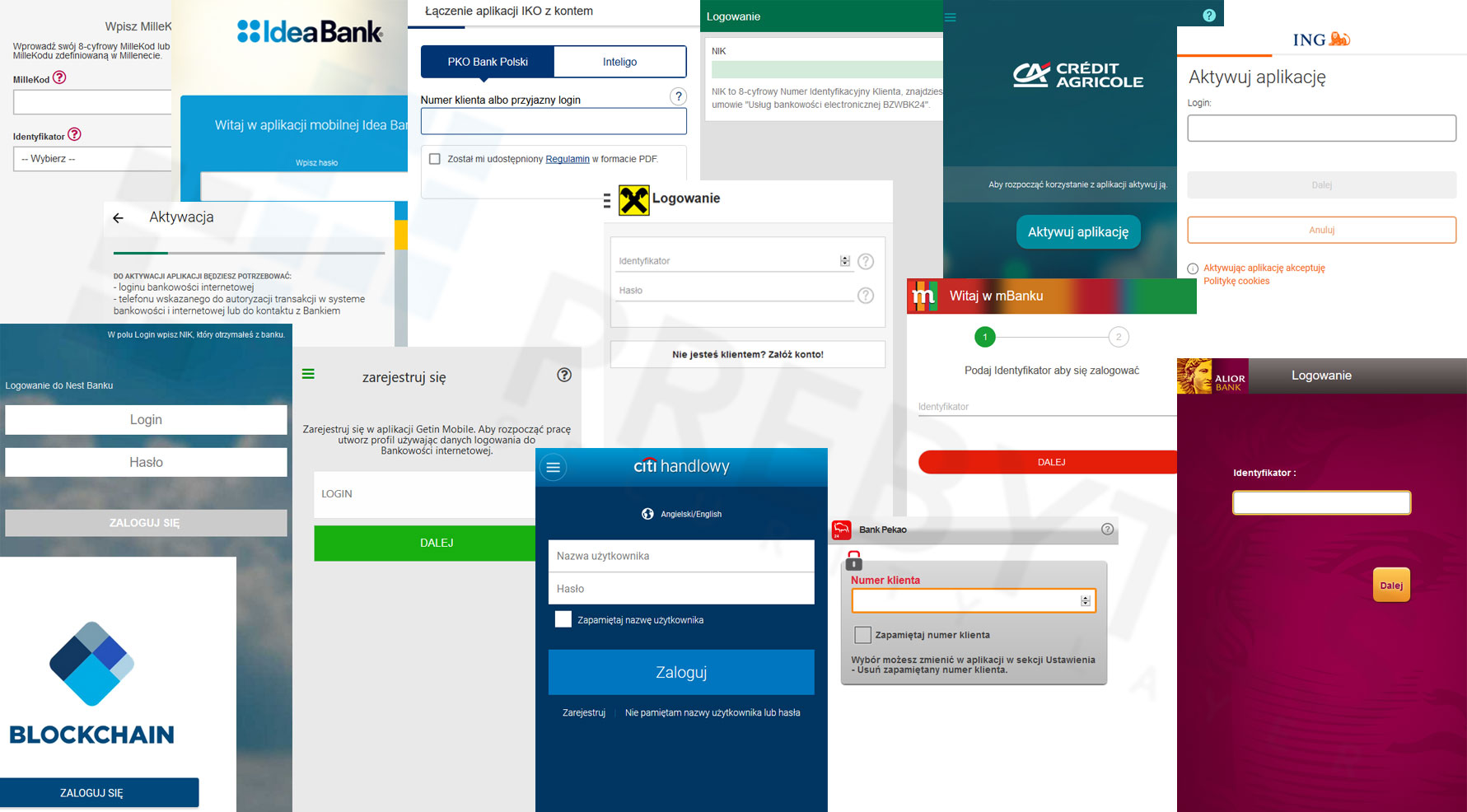

Wówczas złośliwa aplikacja wyświetla fałszywe nakładki na oryginalnej aplikacji bankowej. Nakładki wykorzystują logotyp banku, a nieświadomy zagrożenia użytkownik może nie zorientować się, że padł ofiarą ataku.

Przy pomocy fałszywych nakładek przestępcy wyłudzają dane logowania do bankowości.

Przykładowe fałszywe nakładki wyświetlane przez złośliwą aplikację Wiadomości Upadte

Złośliwa aplikacja Wiadomości Upade zawiera definicję ataku na 17 aplikacji do bankowości i portfela kryptowalut.

Zobacz, jak wyglądają fałszywe nakładki.

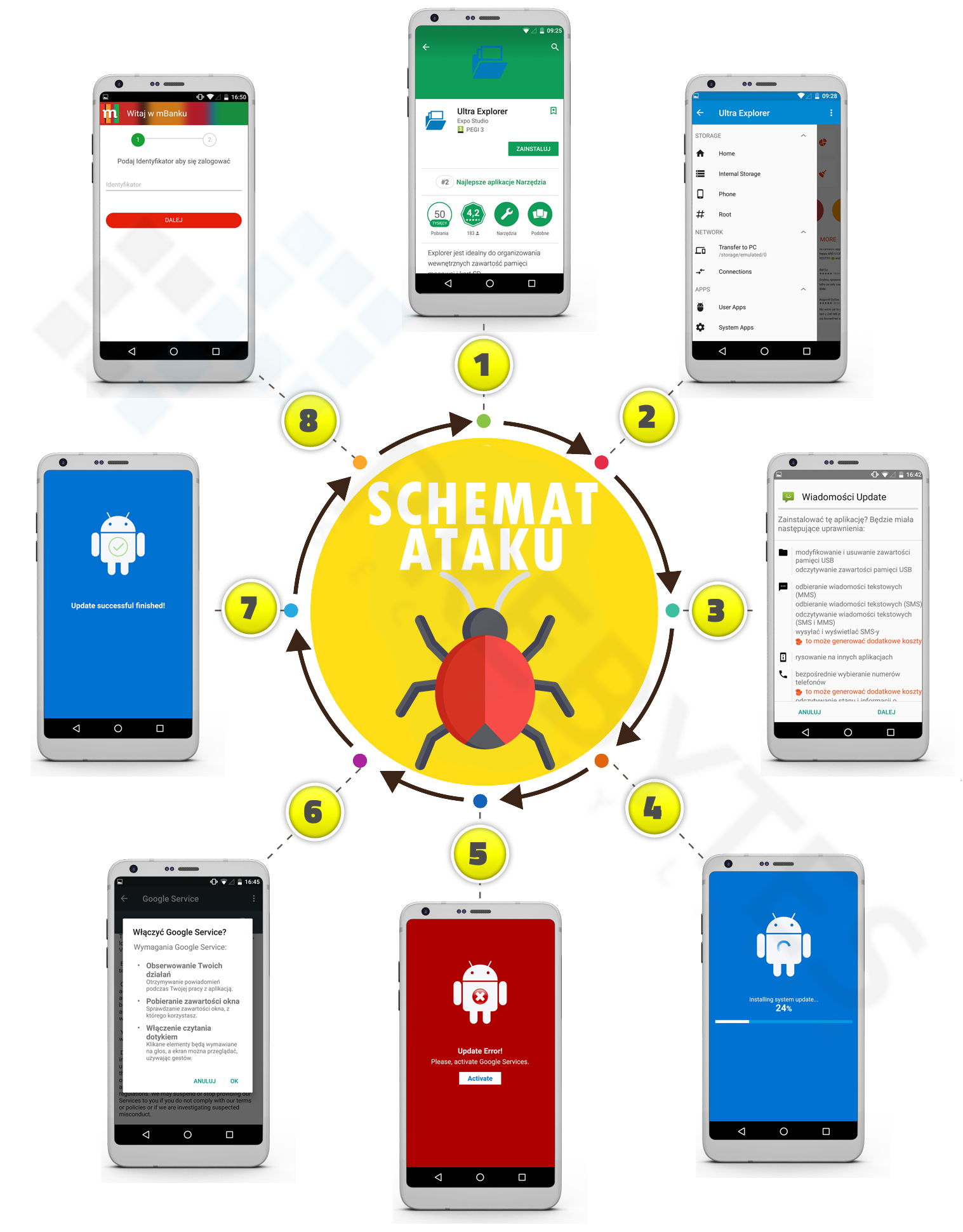

Schemat ataku, który opisaliśmy jest złożony. Cyberprzestępcy, aby wyłudzić od Ciebie dane logowania do bankowości stworzyli aż dwie aplikacje. Aby atak był skuteczny, po instalacji aplikacji Ultra Explorer ze Sklepu Google Play musisz także zainstalować drugą aplikację - Wiadomości Update. Dopiero wtedy na Twoim urządzeniu instalowane jest docelowe złośliwe oprogramowanie, a przestępcy uzyskują dostęp do Twoich poufnych danych.

Abyś lepiej mógł zrozumieć opisany atak przygotowaliśmy specjalny schemat.

- Instalacja aplikacji Ultra Explorer ze Sklepu Google Play

- Uruchomienie fałszywej aplikacji Ultra Explorer

- Zatwierdzenie instalacji automatycznie pobranej złośliwej aplikacji Wiadomości Update

- Fałszywy ekran aktualizacji

- Rzekomy błąd aktualizacji z prośbą o aktywację Google Service

- Aktywacja Google Service

- Ekran z fałszywą informacją o poprawnie ukończonej aktualizacji

- Atak na bankowość mobilną bądź portfel kryptowalut

Cyberprzestępcy nie pierwszy raz działają w ten sposób. Podobny schemat ataku opisywaliśmy już wcześniej na naszym blogu. Wówczas również aplikacja pobrana ze Sklepu Play wymuszała instalację kolejnej, złośliwej aplikacji.

O tym ataku możesz przeczytaj tutaj https://sirt.pl/falszywa-aplikacja-crypto-navigator-dostepna-w-sklepie-google-play/.

Możemy jednak zauważyć jedną, znaczącą różnicę. Chodzi o skalę tych ataków. Aplikacja odnaleziona w Sklepie Play w lutym miała niespełna tysiąc pobrań. Natomiast aplikacja Ultra Explorer, która w dalszym ciągu jest do pobrania w Sklepie Play ma już ponad 50 tys. pobrań!

Aktualizacja 04.05.2018

Złośliwa aplikacja Ultra Explorer została usunięta ze Sklepu Google Play.

Jednak zagrożenie wciąż jest aktywne. Usunięcie aplikacji ze Sklepu Play spowoduje jedynie, że kolejne osoby nie będą miały możliwości jej pobrania. Jeśli natomiast już pobrałeś i zainstalowałeś ją na swoim urządzeniu, cyberprzestępcy w dalszym ciągu mogą wykraść Twoje poufne dane.

W opisywanym wyżej ataku, aplikacja Ultra Explorer pobierała inną, docelową złośliwą aplikację, za pośrednictwem której cyberprzestępcy wyłudzali dane autoryzacyjne do bankowości.

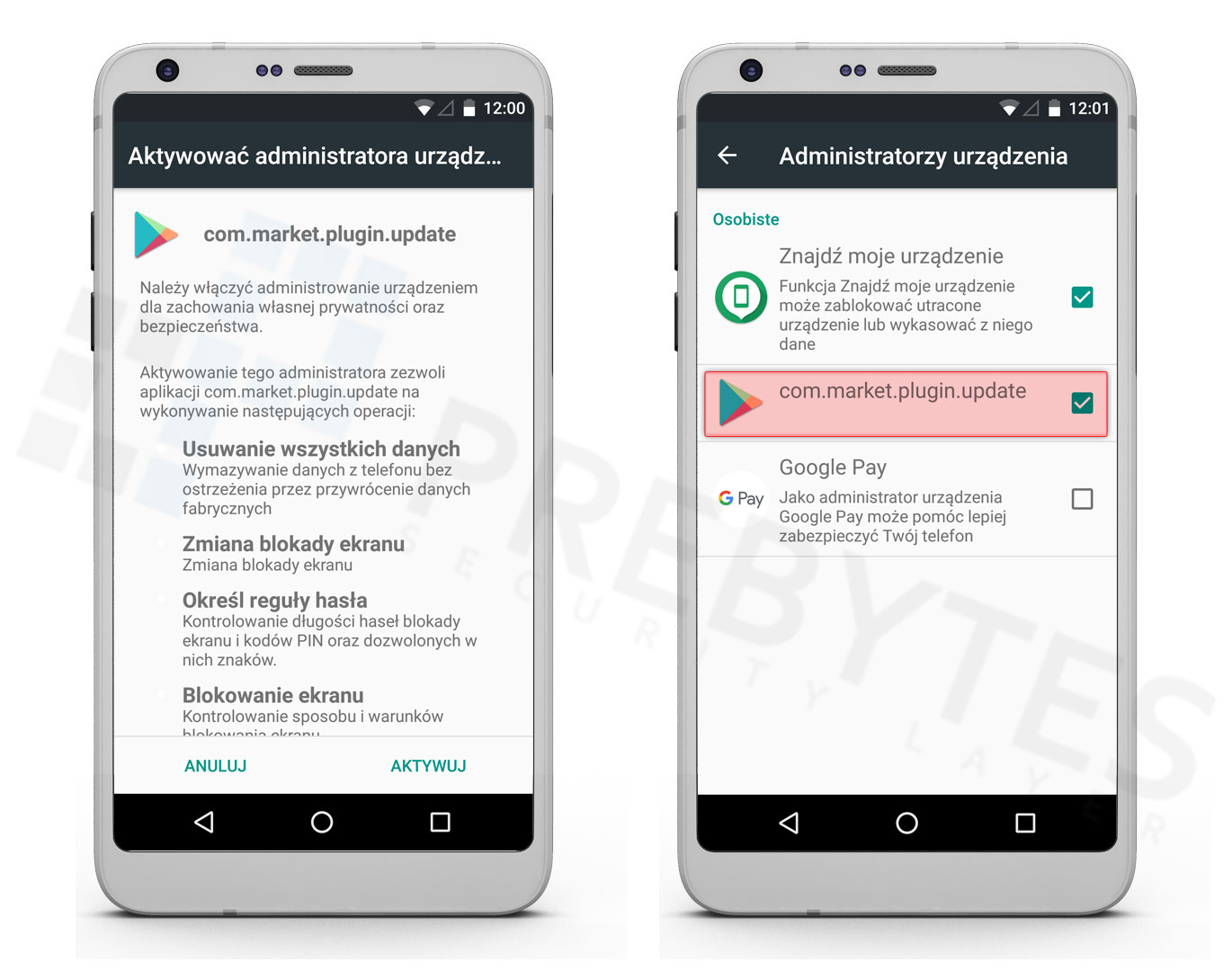

Monitoring zagrożenia ujawnił ponowną aktywność aplikacji Ultra Explorer. Po upływie kilku dni od jej zainstalowania, pobrała kolejną, drugą już złośliwą aplikację o nazwie com.market.plugin.update.

Po pobraniu złośliwej aplikacji com.market.plugin.update wyświetla się komunikat z żądaniem jej instalacji.

Uprawnienia jakich żąda aplikacja com.market.plugin.update podczas instalacji

- modyfikowanie i usuwanie zawartości pamięci USB

- odczytywanie zawartości pamięci USB

- odbieranie wiadomości tekstowych (MMS)

- odbieranie wiadomości tekstowych (SMS)

- odbieranie wiadomości tekstowych (SMS i MMS)

- wysyłać i wyświetlać SMS-y

- rysowanie na innych aplikacjach

- bezpośrednie wybieranie numerów telefonów

- odczytywanie stanu i informacji o telefonie

Po zainstalowaniu aplikacja com.market.plugin.update żąda aktywowania funkcji administratora urządzenia, co zezwoli jej na:

- Usuwanie wszystkich danych

Wymazywanie danych z telefonu bez ostrzeżenia przez przywrócenie danych fabrycznych - Zmiana blokady ekranu

- Określ reguły hasła

Kontrolowanie długości haseł blokady ekranu i kodów PIN oraz dozwolonych w nich znaków - Blokowanie ekranu

Kontrolowanie sposobu i warunków blokowania ekranu - Ustaw szyfrowanie pamięci

Wymaganie szyfrowania przechowywanych danych aplikacji

Po zatwierdzeniu żądania, aplikacja jest widoczna jako administrator urządzania.

Schemat ataku aplikacji com.market.plugin.update jest analogiczny, jak opisany wyżej w artykule. Celem ataku są te same bankowości. Przestępcy wyłudzają dane autoryzacyjne.