Dark Web: Czy Twoje dane są już na sprzedaż?

Dlaczego monitorowanie Dark Webu to nie opcja, a konieczność? Jedno kliknięcie wystarczyło, by 500 GB danych użytkowników internetu trafiło na sprzedaż. Poznaj przebieg ataku i dowiedz się, jak zabezpieczyć firmę, by uniknąć sytuacji, w której o wycieku danych dowiesz się od własnych klientów.

W dobie cyfrowej rewolucji, w której coraz więcej danych przechowujemy na komputerach, bezpieczeństwo cyfrowe staje się absolutnym priorytetem. Niestety, nie wszyscy zdają sobie sprawę z zagrożeń, które czyhają w sieci, a cyberprzestępcy stale poszukują nowych sposobów na wykorzystanie naszej nieuwagi. Przedstawiony w tym artykule wyciek danych użytkowników z prywatnych komputerów pokazuje, jak łatwo hakerzy mogą zdobyć dostęp do wrażliwych informacji.

Choć opisany przypadek dotyczył użytkowników indywidualnych, to firmy stanowią jeszcze bardziej atrakcyjny cel dla cyberprzestępców. Dlaczego? Gromadzą i przechowują bowiem znacznie więcej danych – od informacji o klientach, przez tajemnice handlowe, po dokumentację wewnętrzną. Dlatego wystarczy jeden skuteczny atak hakerski, który może doprowadzić do kradzieży danych i poważnych strat wizerunkowych. Nie ryzykuj reputacji swojej firmy i nie narażaj danych swoich klientów. Skontaktuj się z nami, aby wdrożyć zabezpieczenia, które naprawdę działają.

Czy masz pewność, że dane Twojej firmy nie wyciekły do Dark Webu? Zapewnij ochronę danych Twojej firmy w sieci.

Wycieki danych z Dark Webu.

Na jednym z forum Dark Webowych udostępnione zostało 500 GB logów skradzionych z prywatnych komputerów użytkowników przez różnego rodzaju złośliwe oprogramowanie.

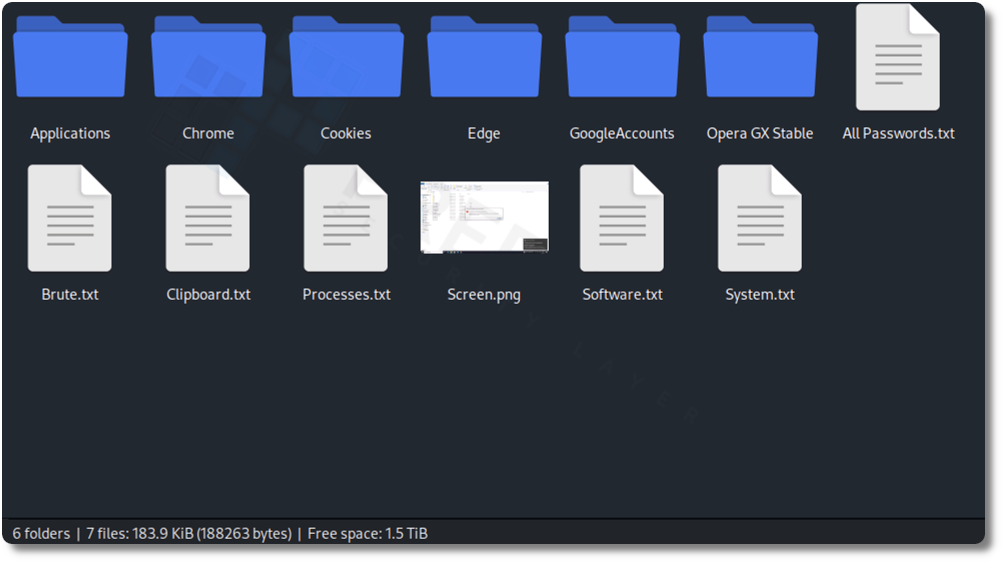

Udostępnione pakiety danych zawierały katalogi, które były podzielone według poszczególnych użytkowników, krajów i adresów IP. Po wypakowaniu danych można było zauważyć, że hakerzy zdobyli dostęp do szerokiego zakresu informacji – od haseł, poprzez informacje o oprogramowaniu i systemach, po zawartość schowka.

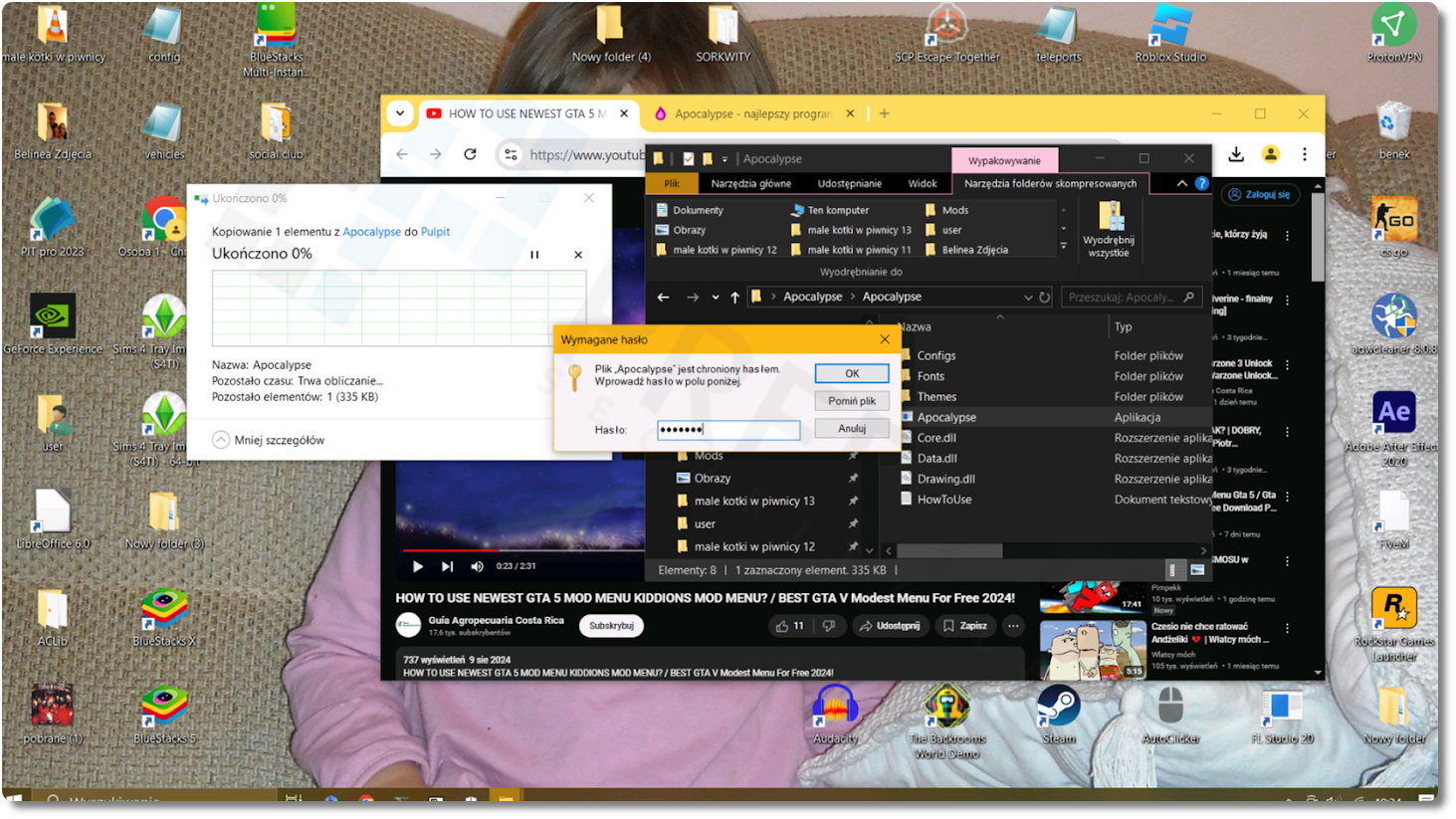

W wykradzionych plikach znajdował się m.in. poniższy screen, przedstawiający zrzut ekranu, który został wykonany przez złośliwe oprogramowanie w chwili uruchomienia pliku wykonywalnego o nazwie Apocalypse.exe.

Dodatkowo, malware po uruchomieniu zbierał m.in. dane logowania zapisane w przeglądarkach internetowych. Poniżej prezentujemy przykładowy plik tekstowy, który został utworzony przez złośliwe oprogramowanie na zainfekowanym komputerze, a następnie automatycznie przesłany do przestępców.

Jak dochodzi do wycieku danych?

Jednym z wektorów pozyskania tych danych przez oszustów były pliki wykonywalne (są to m.in. pliki z rozszerzeniem .exe), za pomocą których na komputerze użytkownika instalowane było złośliwe oprogramowanie, takie jak m.in. Lumma Stealer. Malware ten zbiera dane wrażliwe użytkowników oraz przesyła je na serwery kontrolowane przez hakerów.

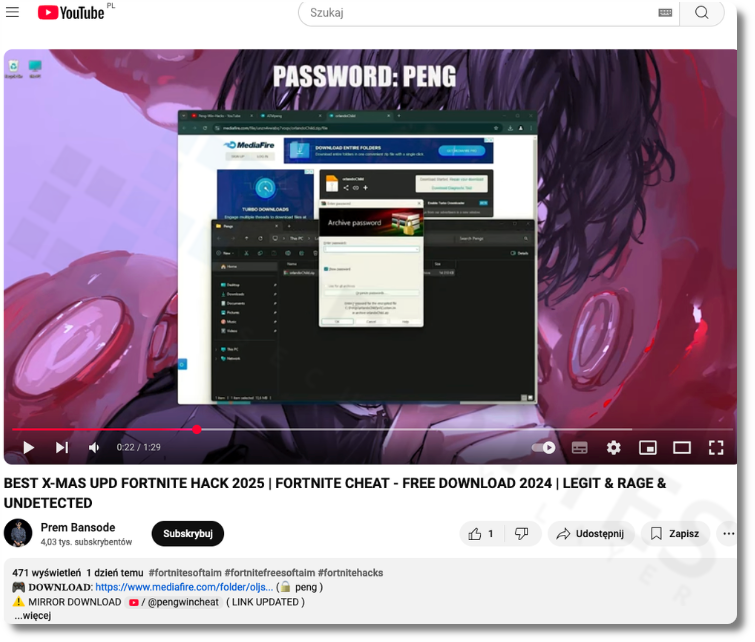

Co więcej, dystrybucja opisywanego złośliwego oprogramowania nadal jest aktywna. Odbywa się m.in. poprzez serwis YouTube, gdzie publikowane są filmiki wraz z linkami oferującymi darmowe hacki do gry Fortnite, które mają zapewniać nieuczciwą przewagę w grze.

Fortnite to popularna gra wideo, która łączy elementy rywalizacji, współpracy, a także dynamiczną rozgrywkę, co sprawia, że gra zdobyła ogromną bazę fanów. Niestety, ta popularność uczyniła Fortnite atrakcyjnym celem dla cyberprzestępców. Co istotne, duża część graczy to dzieci i nastolatkowie, którzy często korzystają z komputerów swoich rodziców. Jeśli podczas gry zainfekują urządzenie złośliwym oprogramowaniem, może ono wykradać poufne dane, hasła czy ważne pliki należące do rodzica. W wielu przypadkach rodzice mogą nawet nie być świadomi, że ich urządzenia zostały zainfekowane.

Poniżej prezentujemy przykładowy film wideo z instrukcjami na platformie YouTube, która nakłania użytkowników do pobrania pliku zawierającego złośliwe oprogramowanie.

Oszuści często tworzą atrakcyjne filmy instruktażowe, obiecując nieuczciwe korzyści w grach, aby skusić graczy do pobrania i zainstalowania złośliwych plików. Perspektywa uzyskania przewagi w rozgrywce bywa na tyle kusząca, że wielu graczy ryzykuje i pobiera oprogramowania z nieznanego źródła.

Firmy, które przechowują wrażliwe dane, muszą być świadome podobnych zagrożeń, które mogą wpłynąć na ich bezpieczeństwo cyfrowe. Czasami nawet najmniejsza pokusa może sprawić, że pracownik podejmie ryzyko, które zagrozi firmowym danym.

Czy Twoja firma jest gotowa na taki scenariusz?

Oto kilka podstawowych kroków, które mogą zmniejszyć ryzyko ataku:

-

Regularne aktualizowanie oprogramowania.

-

Korzystanie z menedżera haseł.

-

Inwestowanie w oprogramowanie antywirusowe.

-

Szkolenie pracowników w zakresie bezpieczeństwa cyfrowego.

-

Stałe monitorowanie Dark Webu w celu szybkiego wykrywania wycieków danych związanych z firmą.

Podsumowanie

Świadomość zagrożeń oraz szybka reakcja w przypadku podejrzenia naruszenia bezpieczeństwa są kluczowe.

Nasz zespół reagowania na incydenty PREBYTES SIRT nieustannie monitoruje Dark Web, aby wykrywać zagrożenia, które mogą wpłynąć na bezpieczeństwo Twojej firmy. W czasie rzeczywistym identyfikujemy wycieki danych i podejmujemy działania, które pomagają ograniczyć ryzyko oraz straty.

Dzięki stałemu monitorowaniu Dark Webu możemy także zapobiegać atakom, zanim wyrządzą szkody. Jeśli w sieci pojawią się skompromitowane dane klientów lub pracowników – takie jak loginy, hasła czy dane kart płatniczych – natychmiast reagujemy, chroniąc Twoją firmę przed zagrożeniami.

Zaufaj specjalistom od bezpieczeństwa. Zacznij monitorować Dark Web już dziś! Dowiedz się więcej na stronie:

PREBYTES Obsługa incydentów