Fałszywa aplikacja PayU odpowiedzią przestępców na PSD2

Wprowadzenie dyrektywy PSD2 zmusiło nie tylko banki, ale także przestępców do dostosowania się do nowych realiów. Złośliwa aplikacja podszywająca się pod PayU wykrada dane logowania do bankowości oraz przechwytuje kody autoryzacyjne z banku.

Dyrektywa PSD2 zmusiła polskie banki do wprowadzenia odpowiednich zmian w systemach logowania do bankowości internetowej. Ma to podnieść bezpieczeństwo użytkowników i zmniejszyć tym samym prawdopodobieństwo, że dane logowania zostaną przejęte przez osoby trzecie. Aktualnie użytkownik podczas logowania do swojej bankowości musi dodatkowo uwierzytelnić swoje urządzenie, np. za pomocą kodu SMS otrzymanego z banku.

Wraz ze zmianami wprowadzonymi przez banki, cyberprzestępcy również dostosowują ataki do nowych realiów. Niezmiennie popularne strony phishing podszywające się pod systemy szybkich płatności PayU, Dotpay, czy Przelewy24 są dostosowywane do przechwytywania dodatkowych kodów autoryzacyjnych.

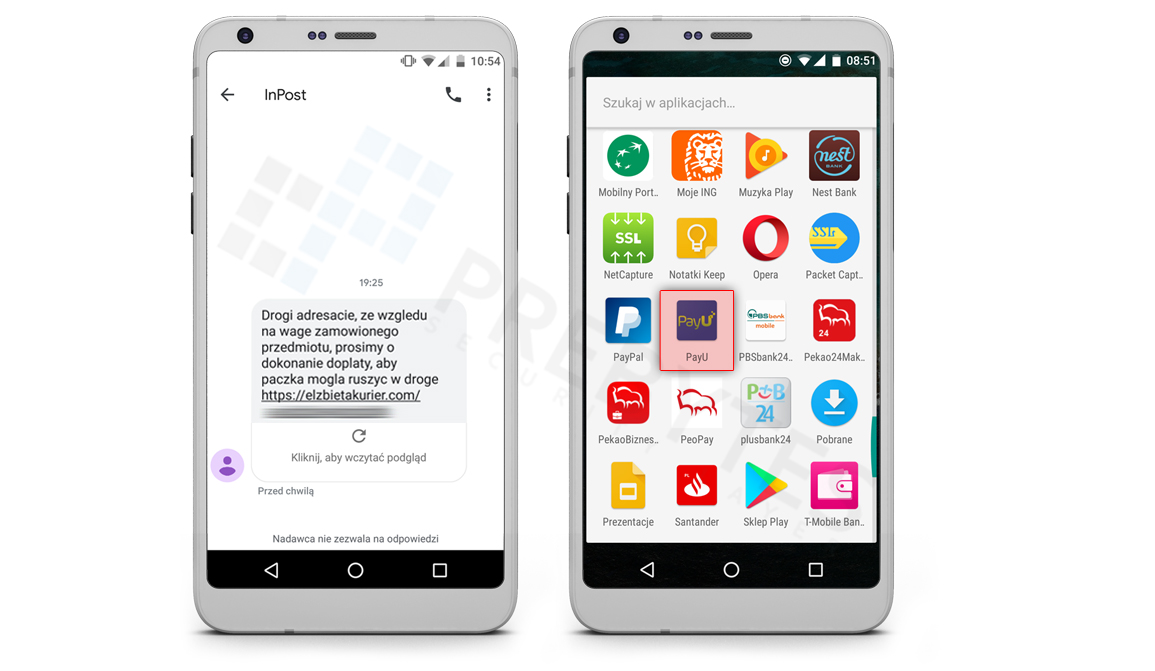

Aktualnie przestępcy wykorzystują złośliwą aplikację na system Android podszywającą się pod PayU. Link do jej pobrania wysyłany jest w wiadomościach SMS do potencjalnych ofiar.

Dziękujemy za zgłoszenie tego zagrożenia za pomocą strony ZGŁOŚINCYDENT. Jednocześnie informujemy, że wszystkie podejrzane wiadomości SMS, czy strony internetowe można zgłaszać za jej pośrednictwem. Każda złośliwa strona będzie niezwłocznie przez nas blokowana.

Aby zainstalować aplikację PayU trzeba w ustawieniach systemu Android zezwolić na instalację aplikacji z nieznanych źródeł. Oczywiście nie powinno się tego robić i aplikacje instalować tylko ze Sklepu Google Play. Po uruchomieniu aplikacji wyświetlona zostaje animacja z logiem PayU, a następnie należy wprowadzić imię, adres email oraz numer telefonu. Po kliknięciu przycisku ZALOGUJ SIĘ dane zostają przesłane na serwer przestępców.

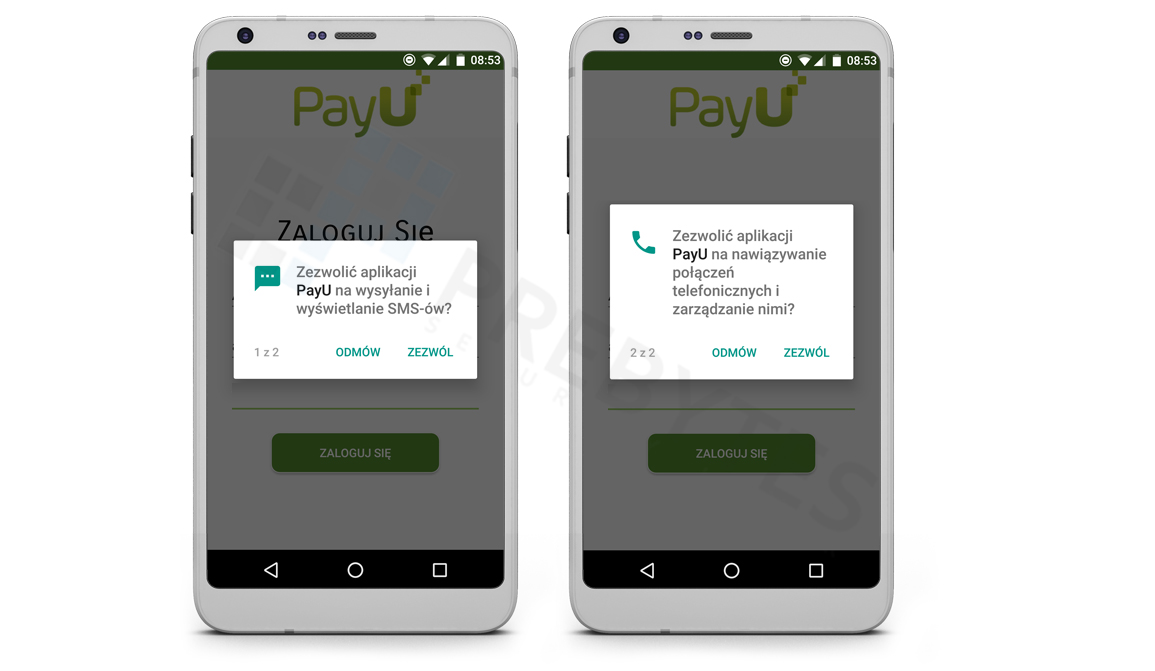

Następnie zostają wyświetlone prośby o przydzielenie dodatkowych uprawnień fałszywej aplikacji PayU. Żądania dotyczą wysyłania i wyświetlania SMS-ów oraz nawiązywania połączeń telefonicznych i zarządzania nimi.

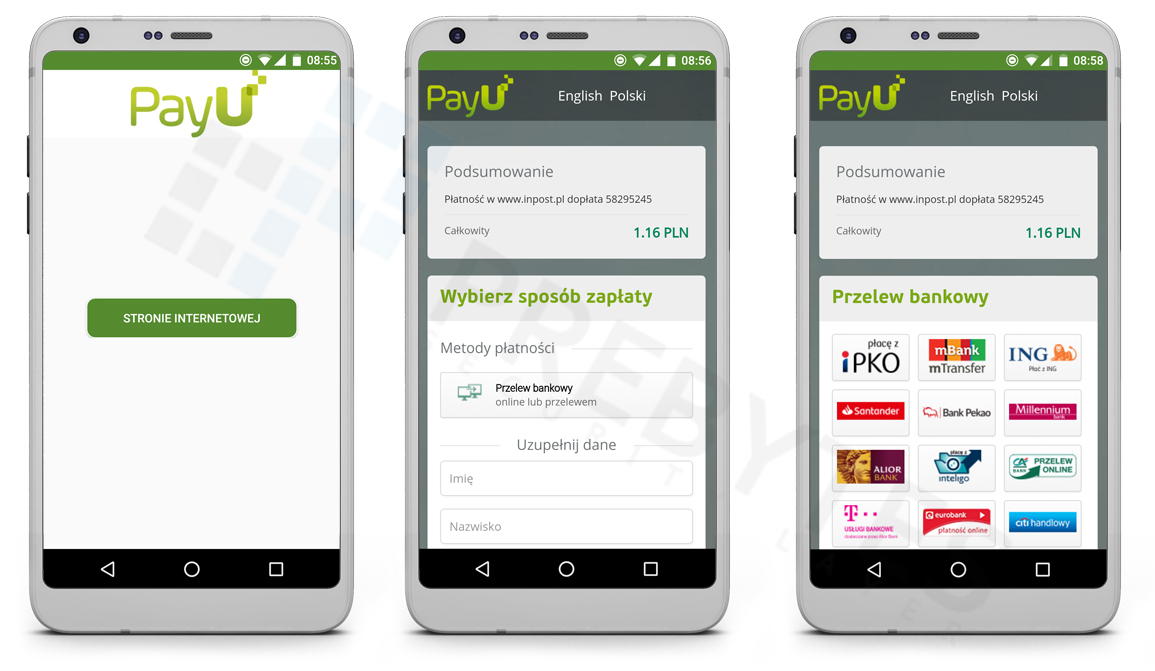

Zatwierdzenie uprawnień skutkuje pojawieniem się kolejnego ekranu, na którym znajduje się jedynie przycisk STRONIE INTERNETOWEJ. Jego kliknięcie skutkuje wyświetleniem fałszywego panelu płatności PayU, gdzie po wybraniu opcji Przelew bankowy wyświetla się lista dostępnych bankowości.

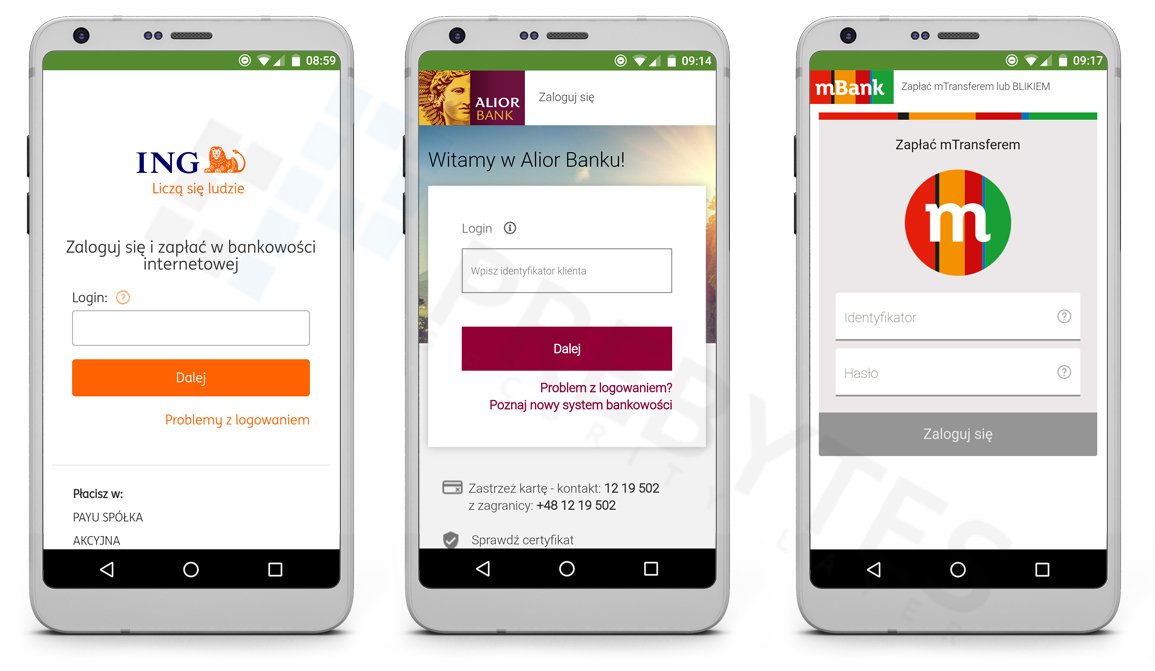

Malware w ataku wykorzystuje zawartości okna pobierane ze strony phishing na domenie elzbietakurier.com. Po wybraniu bankowości wyświetlona zostaje fałszywa strona logowania, która imituje oryginalną platformę.

Wprowadzony login oraz hasło są natychmiast przechwytywane przez przestępców. Dodatkowo przydzielone aplikacji uprawnienia pozwalają na przechwycenie wiadomości SMS z banku zawierającą kod autoryzacyjny. Dzieje się to w tle bez ingerencji użytkownika, tzn. nie musi on podać go w aplikacji. Jest to skuteczny sposób na wprowadzoną dyrektywę PSD2, która wymaga dodatkowych kodów autoryzacyjnych podczas logowania do banku.

Przestępcy posiadając login, hasło mogą logować się do banku, dodawać odbiorców zdefiniowanych, czy też zlecać przelewy. Wszystkie kody autoryzacyjne przechwyci za nich uruchomiona przez użytkownika fałszywa aplikacja PayU.