Maile z żądaniem okupu

Maile z żądaniem okupu to sposób na wyłudzenie pieniędzy przez cyberprzestępców. Oszustwa tego typu przybierają różne formy. W każdej jednak szantażysta, próbuje zmanipulować adresata i skutecznie go zastraszając, wyłudzić okup.

Scam (forma oszustwa, polegająca na wzbudzeniu zaufania drugiej osoby np. w celu wyłudzenia pieniędzy) propagowany przy wykorzystaniu poczty e-mail przybiera coraz to nowe odsłony. Co rusz otrzymujemy zgłoszenia od naszych klientów o nowych oszustwach na poczcie elektronicznej, gdzie pojawia się ten sam motyw przewodni. Każda wiadomość zawiera informację, że jej nadawca posiada dane do naszej poczty elektronicznej, konta w serwisie społecznościowym, lub dostęp do urządzenia (komputer, smartfon). Cyberprzestępca, będąc w posiadaniu newralgicznych danych lub materiałów, które mogą nas skompromitować, żąda okupu. Obiecując przy tym, że po otrzymaniu opłaty usunie wszelkie dane, które wykradł. Co w przypadku otrzymania takich gróźb należy zrobić?

Na to pytanie postaramy się odpowiedzieć w niniejszym artykule, w którym zaprezentujemy przykładową wiadomość e-mail z wyłudzeniem okupu. Jeśli otrzymałeś podobną, przedstawione informacje powinny Cię zainteresować.

Wiadomość e-mail z żądaniem okupu

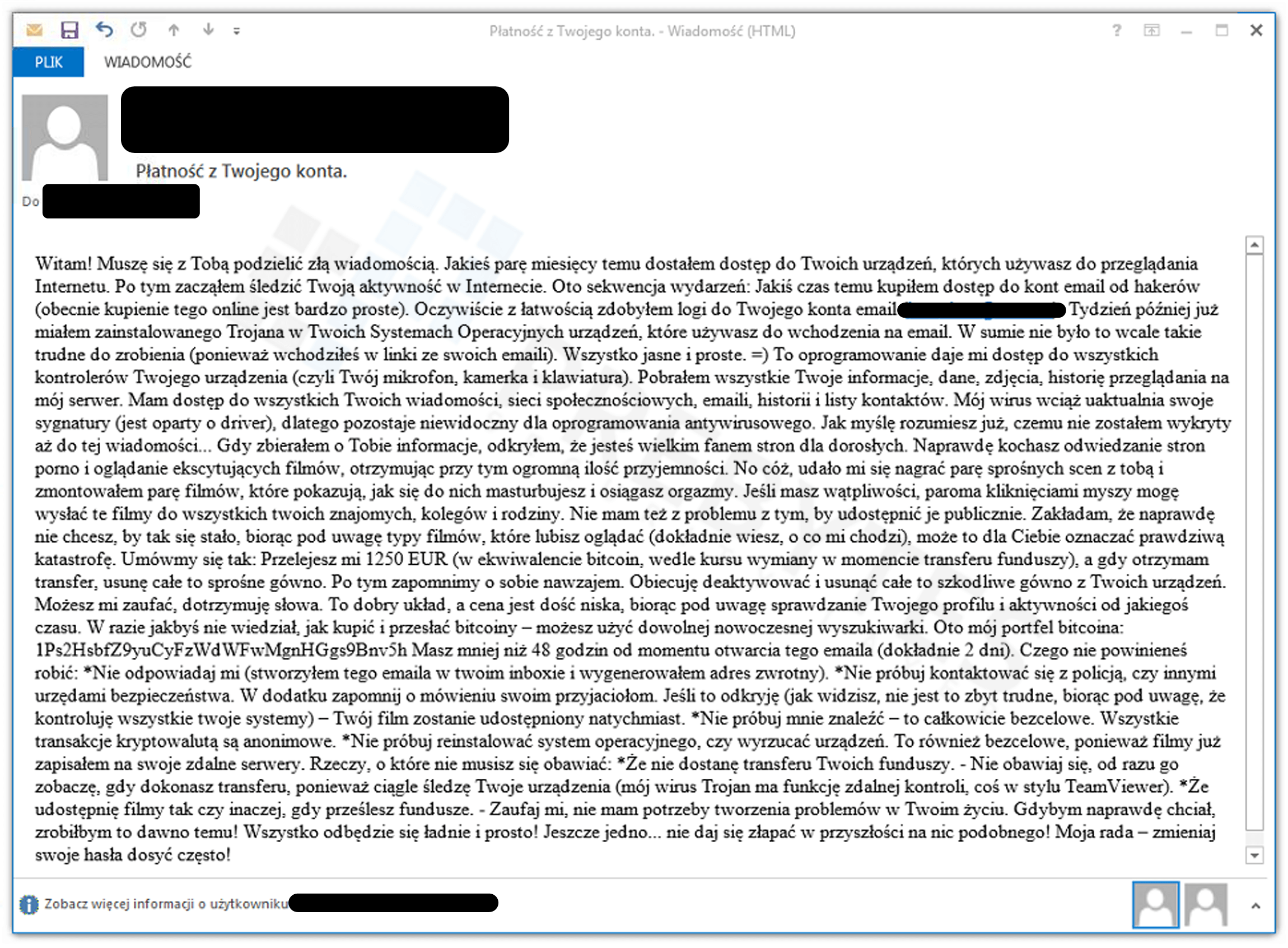

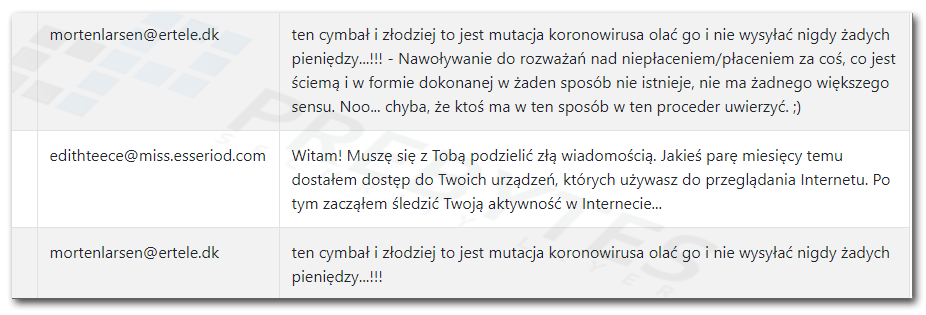

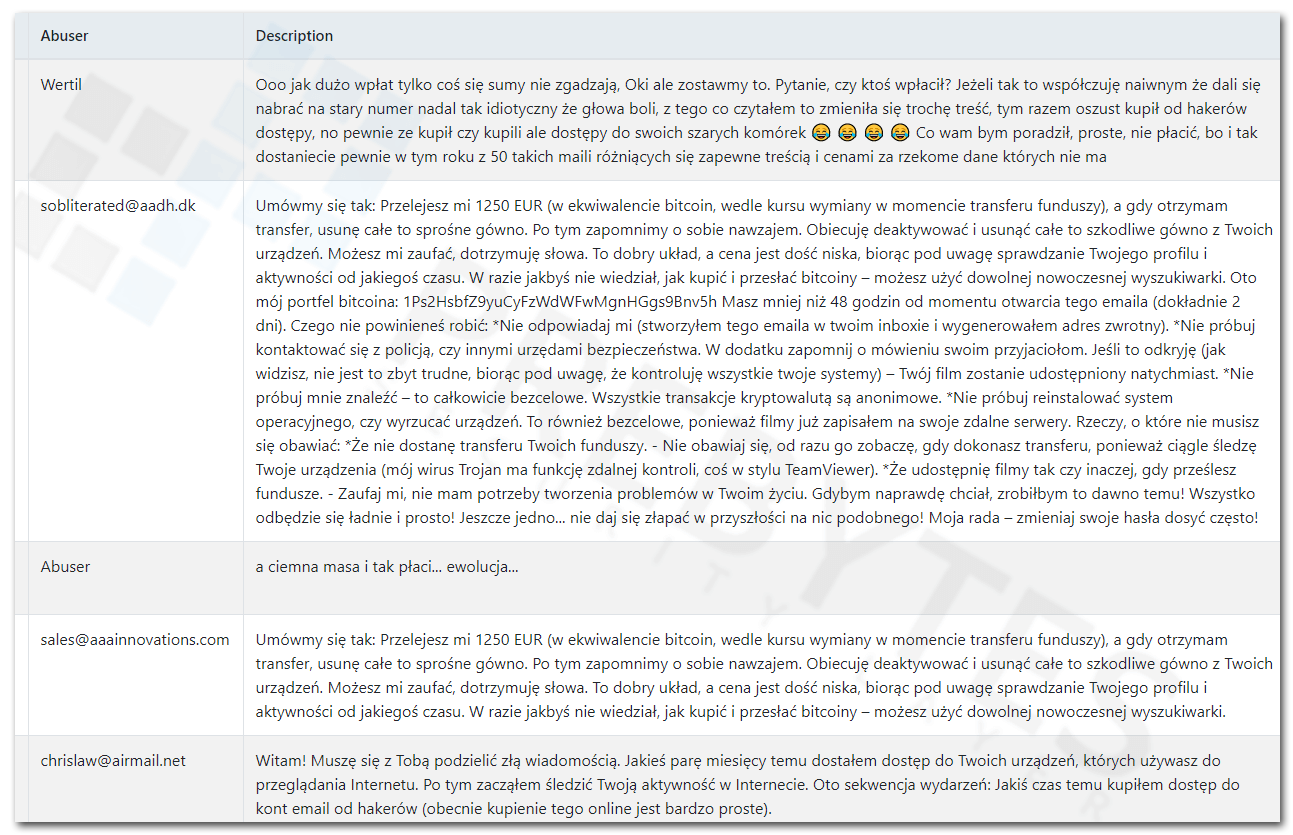

Jeszcze kilka lat temu pisaliśmy o dużych kampaniach spamowych i chociaż obecnie nie są one tak liczne i intensywne, to w dalszym ciągu są skuteczne. W odróżnieniu od ataków spear phishing, które są kierowane na konkretne osoby z kluczowych branż, jak bankowość, energetyka czy telekomunikacja, kampanie scamowe e-mail mogą dotknąć każdego. W większości przypadków, cyberprzestępcy do adresowania swojego spamu korzystają z adresów e-mail, które pochodzą z wycieku danych z któregokolwiek portalu/serwisu internetowego. Posłużyły one cyberprzestępcom do stworzenia kampanii spamowej z wcześniej przygotowaną wiadomością z żądaniem okupu. Jej treść może nieznacznie się różnić, ale bardzo często wygląda w ten sposób:

W znaczącej liczbie przypadków e-mail jest pełen konkretnych i rzetelnych informacji, szantażysta używa zwrotów technicznych i w przekonujący sposób opisuje krok po kroku swoje działania. Twierdzi, że jest w posiadaniu poufnych danych i ma dostęp do urządzeń, z których korzysta adresat. To z kolei pozwala mu śledzić poczynania internauty w sieci, które mogą go skompromitować. Cyberprzestępca, tworząc taką narrację grozy, próbuje wmówić coś, co nie jest prawdą i nie dotyczy szantażowanej osoby. Taki zabieg psychologiczny powoduje jednak u niektórych odruch paniki, a w konsekwencji przyczynia się do opłaceniu okupu.

Wiadomości scam są masowo wysyłane do dużej liczby osób. Wystarczy, że jedna na tysiąc będzie skłonna opłacić okup to cyberprzestępca w dalszym ciągu będzie skłonny prowadzić swój proceder. W przypadku podejrzenia nieuprawnionego dostępu do urządzeń, czy dostępu do kont, dobrą praktyką jest jak najszybsza zmiana hasła oraz weryfikacja urządzenia pod kątem obecności złośliwych programów.

W wiadomościach e-mail z żądaniem okupu mogą pojawiać się także informacje na temat posiadanych przez cyberprzestępcę haseł, które są używane przez osobę szantażowaną. Najczęściej te informacje pochodzą z większego wycieku danych, jakich doznały sklepy internetowe, serwisy społecznościowe czy fora dyskusyjne. Chcąc sprawdzić, czy nasz adres e-mail nie został faktycznie ujawniony możemy skorzystać ze strony haveibeenpwnd.com. Dowiemy się, czy w ogóle i na którym portalu mogło dojść do wycieku naszych danych. Jeżeli używasz tego samego hasła do wszystkich posiadanych kont, każdy może uzyskać dostęp do twojej poczty elektronicznej i próbować Cię szantażować. Ważne jest z tego powodu używanie różnych haseł do różnych zasobów.

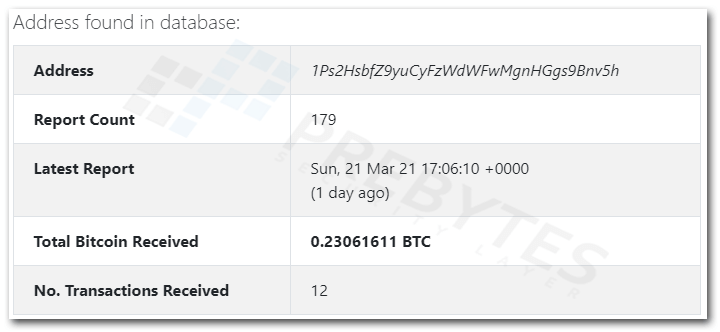

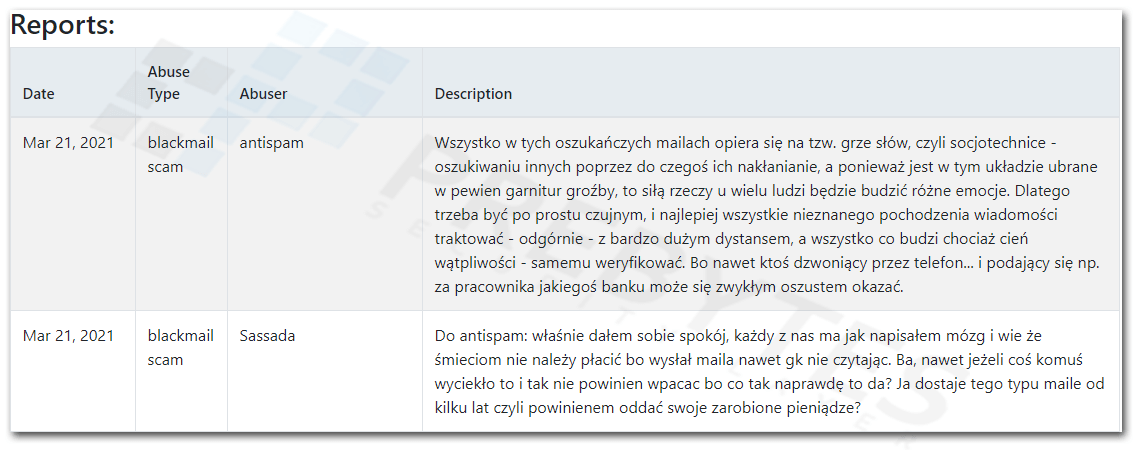

Celem wysyłania maili z szantażem jest wyłudzenie pieniędzy od jak największej liczby osób. Cyberprzestępca jako metodę opłaty okupu proponuje rozliczenie się w bitcoinach lub rzadziej w innej kryptowalucie. Kryptowaluty chronią tożsamość właściciela danego adresu portfela bitcoin. Transfery środków są nieodwracalne, czyli żadna transakcja nie może być cofnięta, a przepływ środków nie jest kontrolowany przez banki czy inne instytucje. Cyberprzestępca, podając jednak adres portfela bitcoin, daje możliwość jego weryfikacji.

Weryfikacja portfela bitcoin

W wiadomości z przykładu powyżej jest podany adres portfela bitcoin 1Ps2HsbfZ9yuCyFzWdWFwMgnHGgs9Bnv5h. Informacje na temat bitcoinowych portfeli można w prosty sposób zweryfikować, ponieważ te dane są publicznie dostępne. Jednym ze źródeł takich danych jest portal BitcoinAbuse.

Jak nie zostać oszukanym

Najważniejsze, to nigdy nie opłacać okupu. Nieważne, na jakie informacje szantażysta będzie się powoływał, nie można dać się zastraszyć. Nie należy też zwracać uwagi na groźby przestępcy, ponieważ nie są realne.

Chociaż wiadomości od cyberprzestępców nie powinniśmy traktować poważnie, to ostatnie zdanie z przytoczonego powyżej e-maila powinno utkwić w pamięci każdemu - Zmieniaj hasła dosyć często!

Oczywiście sama zmiana hasła, nie zabezpieczy nas w 100%, jednak jest dobrym sposobem na zminimalizowanie szansy jego przechwycenia przez cyberprzestępcę, jeśli jest ono zbyt słabe lub zostało już wcześniej skompromitowane. Ponadto wystarczy stosować się do jednej wytycznej.

2FA (ang. two-factor authentication) pozwala na takie zarządzanie dostępem do konta poczty elektronicznej, konta bankowego, social media i innych kont utrzymywanych na różnych stronach internetowych, że minimalizuje możliwość przejęcia przez cyberprzestępców dostępu do nich i ich wykorzystania, np. do wyłudzenia od nas pieniędzy.

Celowo pomijamy inne wytyczne, które oczywiście można stosować (jak bardzo złożone hasło, stosowanie jednego hasła do danej usługi/strony), ponieważ korzystanie z dwuetapowej weryfikacji rozwiązuje problem z ewentualnym przechwyceniem danych logowania. Nawet jeśli cyberprzestępca pozyska login i hasło do skrzynki pocztowej bądź bankowości internetowej to nie będzie w stanie się zalogować, nie posiadając kodów autoryzacyjnych (oczywiście w przypadku wycieku danych logowania warto je zmienić). Są one aktywne przez określony czas, dostatecznie krótki i generowane w czasie rzeczywistym przez np. aplikacje bankowości, programy autoryzujące pokroju Google Authenticator czy Microsoft Authenticator, bądź tokeny sprzętowe. Obecnie większość banków czy serwisów społecznościowych daje możliwość skonfigurowania 2FA. Każde logowanie (chyba że ustawimy inaczej) musi zostać potwierdzone jednorazowym kodem autoryzacyjnym, w większości przypadków także inne czynności wykonywane w ramach danej usługi będą wymagały dwuetapowej weryfikacji. Dla przykładu, konfiguracja dwuetapowej autoryzacji w portalu Facebook była przez nas opisywana w artykule dotyczącym wirusa na Facebooku.

Pamiętajcie, że wszystkie podejrzane wiadomości otrzymane na pocztę elektroniczną możecie przesłać do nas za pośrednictwem formularza zgłoszeniowego na zgłosincydent.pl. Każda forma oszustwa e-mail będzie przez nas weryfikowana oraz skutecznie nagłaśniana i blokowana.

Czy jest się czego bać?

Przede wszystkim siebie i swoich niekotrolowanych reakcji w sytuacji, kiedy zetkniemy się z szantażem cyberprzestępcy. Jednak, najlepiej wszystkie podejrzane e-maile od razu kasować i nie wczytywać się w ich zawartość, bo naprawdę nie ma takiej potrzeby. Chyba, że chcemy dowiedzieć się o nowym pomyśle cyberprzestępców na wyłudzenie okupu.

Mamy nadzieję, że powyższy przykład i wskazówki pomogą zrozumieć schemat działania oszustów wyłudzających okup. Pozwolą też skutecznie unikać zagrożeń z tego wynikających. Niezależnie od treści wiadomości rozsyłanych przez cyberprzestępców, wszystkie one mają za zadanie nas zmanipulować i wmówić rzeczy, których nie zrobiliśmy. To działania socjotechniczne, niemające wiele wspólnego z technicznymi aspektami informatyki. W bardzo niewielkim stopniu udaje się dokonać cyberprzestępcy działań, którymi chwali się w treści wiadomości (nasze urządzenie musiałoby zostać zainfekowane złośliwym oprogramowaniem lub dane logowania zostały pozyskane przez osoby trzecie). Jak w każdym przypadku oszustwa, musimy być ostrożni. Nie popadać w panikę, nawet jeśli treść wiadomości może wydawać się bardzo rzetelna i trafnie nas opisująca lub zawierająca dane, które teoretycznie są w naszym posiadaniu.

Podsumowując, w przypadku otrzymania podejrzanej wiadomości e-mail z żądaniem okupu, zalecamy bezwzględnie nie odpisywać i nie płacić okupu.