Zaawansowany phishing skierowany na konkretne osoby

Ukierunkowany atak phishing na konkretną osobę to coraz częstsza praktyka cyberprzestępców. Spear phishing, bo o nim mowa to zaawansowany atak na osoby, które mają dostęp do poufnych danych np. tajemnice handlowe, projekty, kody źródłowe produktów cyfrowych.

W dużej mierze w tego typu atakach ofiarami cyberprzestępców są ważne osobistości ze świata polityki, finansów czy biznesu, zajmujące wysokie stanowiska w firmach w strategicznych sektorach. Niejednokrotnie posiadające dostęp do bardzo newralgicznych i poufnych danych obejmujących np. kontrahentów, klientów, inwestorów czy nawet informacje wagi państwowej. Zamiast masowego ataku w celu nielegalnego zdobycia pieniędzy, spear phishing ma za zadanie kradzież cennych informacji, m.in. haseł dostępu, tajemnic handlowych, projektów technologicznych, czy kodów źródłowych cyfrowych produktów.

W niniejszym artykule przybliżymy przypadek, w którym otrzymaliśmy zgłoszenie nietypowej wiadomości, jak się okazało była ona początkiem skrupulatnie przygotowanego ataku spear phishing. Incydent dotyczył dużej polskiej korporacji, a skradziona tożsamość należała do jej prezesa. Natomiast celem ataku był pracownik firmy.

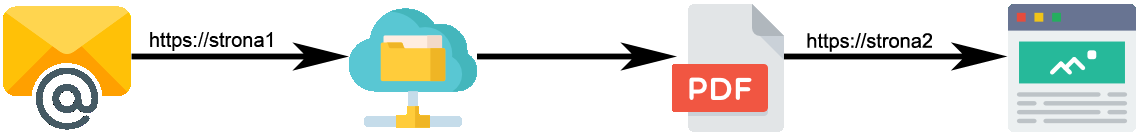

Przebieg ataku był stosunkowo prosty. Osoba, na którą skierowany był atak otrzymuje wiadomość na skrzynkę pocztową. Zawarty jest w niej link do serwisu transferu danych online, gdzie oczekuje na pobranie przygotowany wcześniej przez cyberprzestępców plik. Jest nim dokument PDF, w którym z kolei umieszczony został odnośnik przekierowujący na fałszywą stronę logowania do usługi Office 365 w celu pozyskania poświadczeń. Poniższa grafika prezentuje schemat ataku, a szczegóły opisujemy poniżej.

Pierwszy etap ataku - gromadzenie informacji

Cyberprzestępcy potrafią zadać sobie sporo trudu i odpowiednio się przygotować do przeprowadzenia ataku spear phishing. Przygotowanie spersonalizowanej wiadomości dla potencjalnej ofiary poprzedzone jest researchem obejmującym social media, blogi, czy portale branżowe. Pozyskane informacje, w tym dokładne dane adresowe, zainteresowania, zajmowane stanowisko pracy pozwalają cyberprzestępcom stworzyć bardzo wiarygodną wiadomość np. podszywając się pod kontrahenta, z którym przedsiębiorstwo rzeczywiście współpracuje.

Drugi etap - złośliwy link w wiadomości e-mail

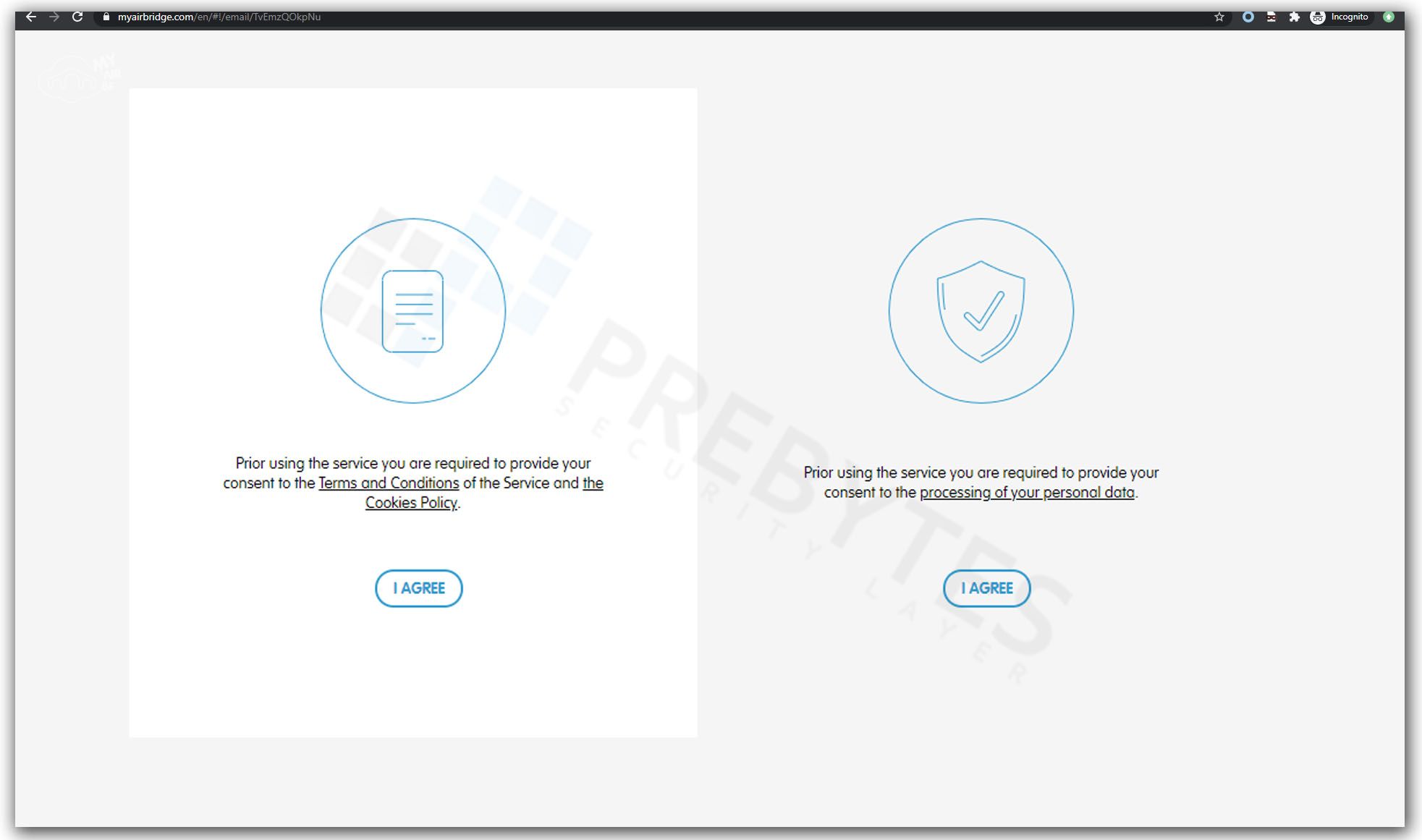

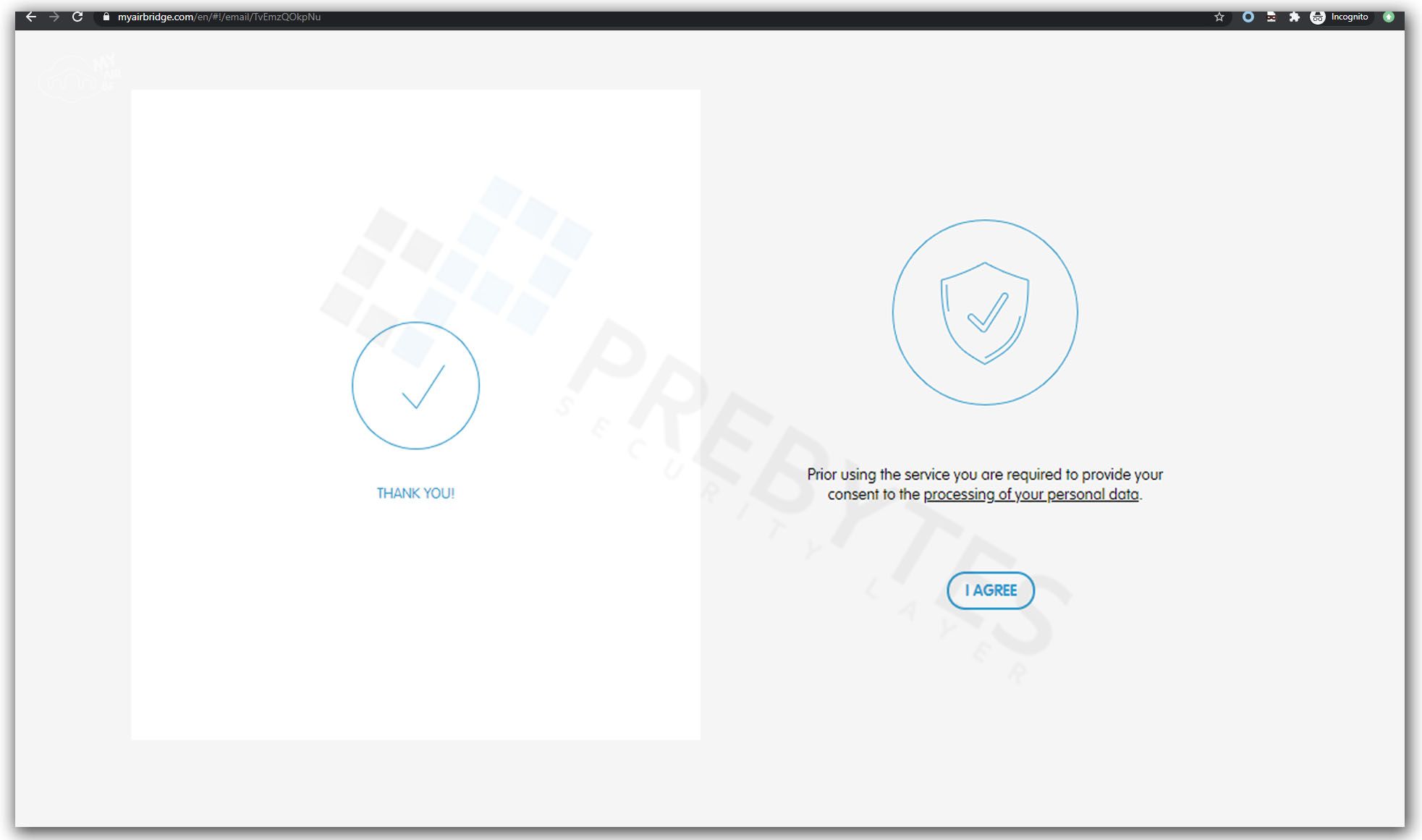

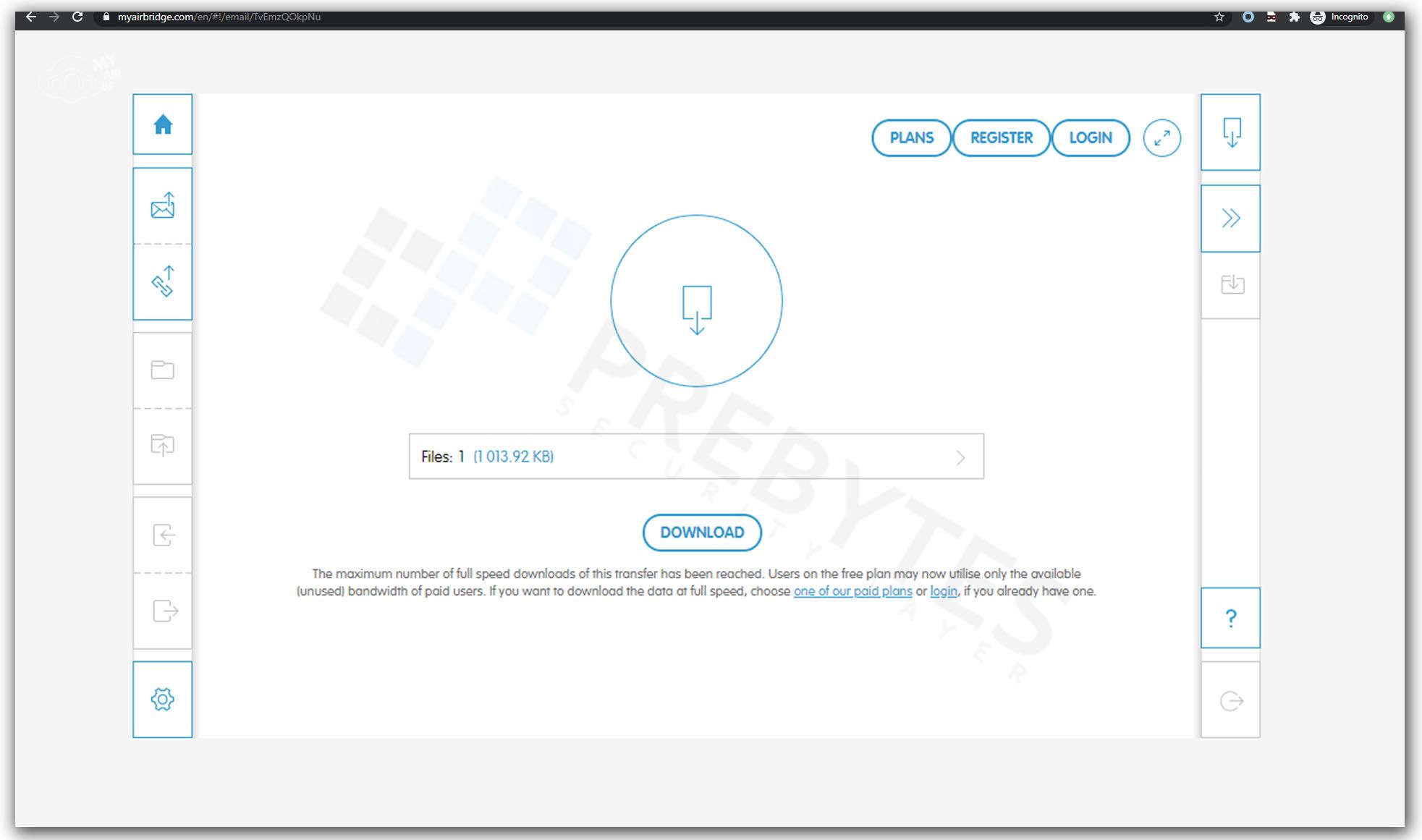

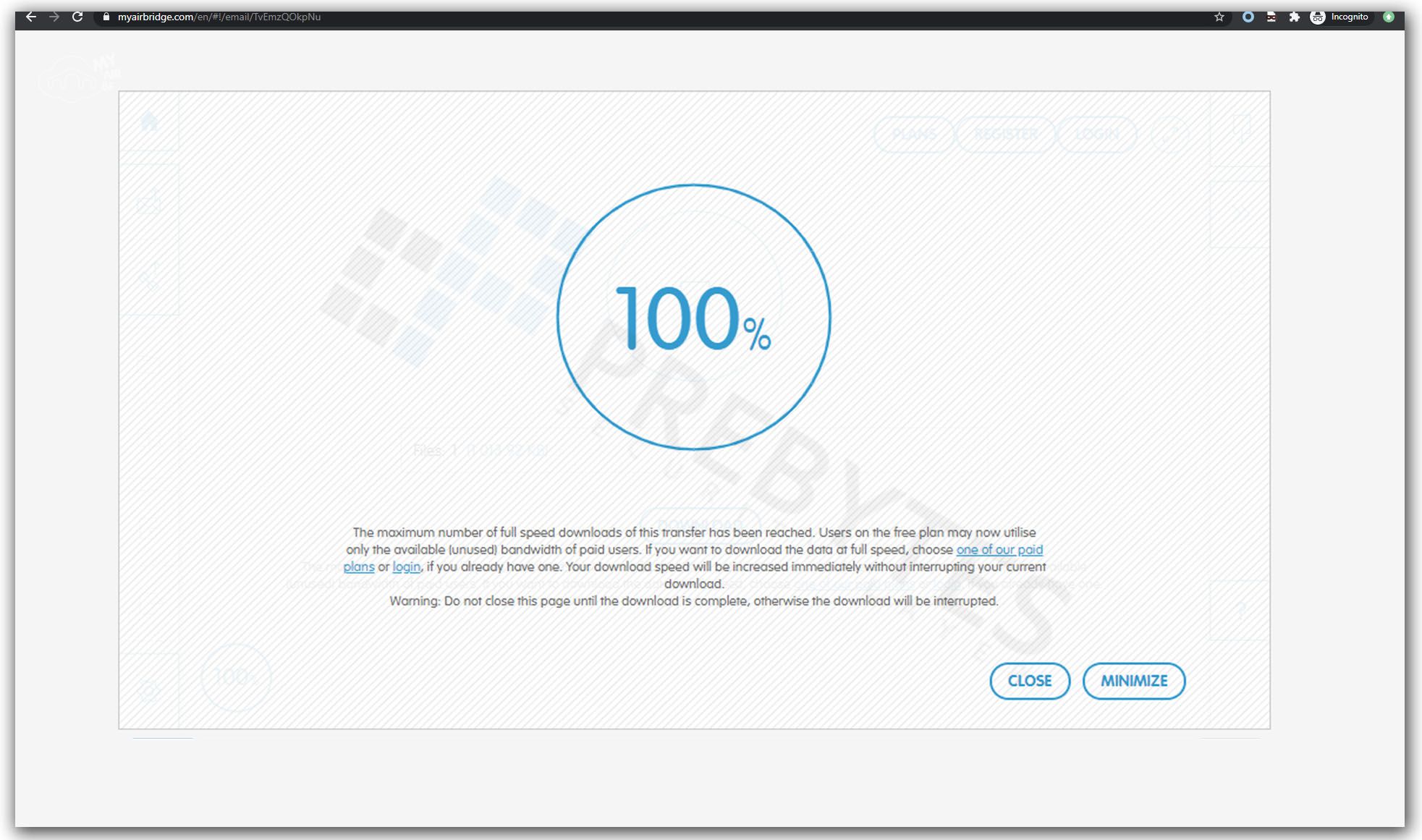

W opisywanym przypadku cyberprzestępcy bardzo szczegółowo rozpoznali cel ataku, co pozwoliło im przygotować odpowiednio spreparowaną wiadomość. Znajdował się w niej link przekierowujący do serwisu MyAirBridge pozwalającego na transfer danych bez logowania. Po przejściu do serwisu i zaakceptowaniu regulaminu udostępniony plik został pobrany przez odbiorcę.

Trzeci etap - pobranie podejrzanego pliku

Proces pobierania pliku to standardowa procedura, którą znamy z wszelkiej maści rozwiązań chmurowych czy systemów przesyłania danych. Mamy komunikat, gdzie musimy potwierdzić zapis pliku na naszym urządzeniu.

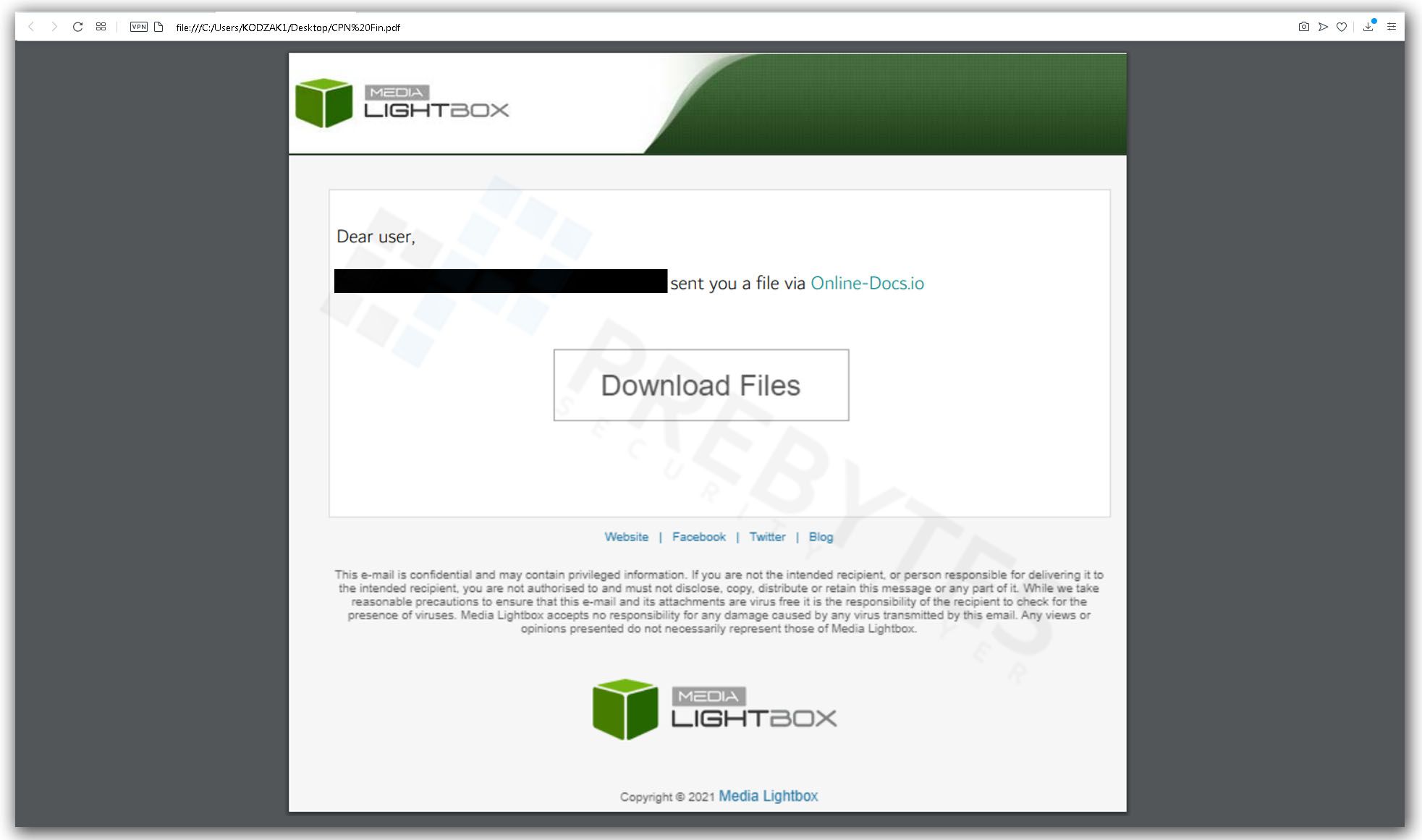

Plik zostaje pobrany i okazuje się, że jest to dokument PDF.

Czwarty etap - spreparowany plik PDF

Spreparowany plik PDF zawiera wiadomość do konkretnej osoby zajmującej wysokie stanowisko w korporacji. Na potrzeby niniejszego artykułu nazwijmy go "pracownik 1". Możemy z niej wyczytać, że do pracownika 1 został przesłany plik od samego prezesa firmy, wymienionego z imienia i nazwiska oraz z podanym rzeczywistym adresem e-mail (ze względów oczywistych nie ujawniamy tożsamości osób). Oprócz tej informacji jest także odnośnik w formie przycisku. Po kliknięciu w Download Files zostajemy przekierowani do kolejnego kroku przygotowanego ataku spear phishing.

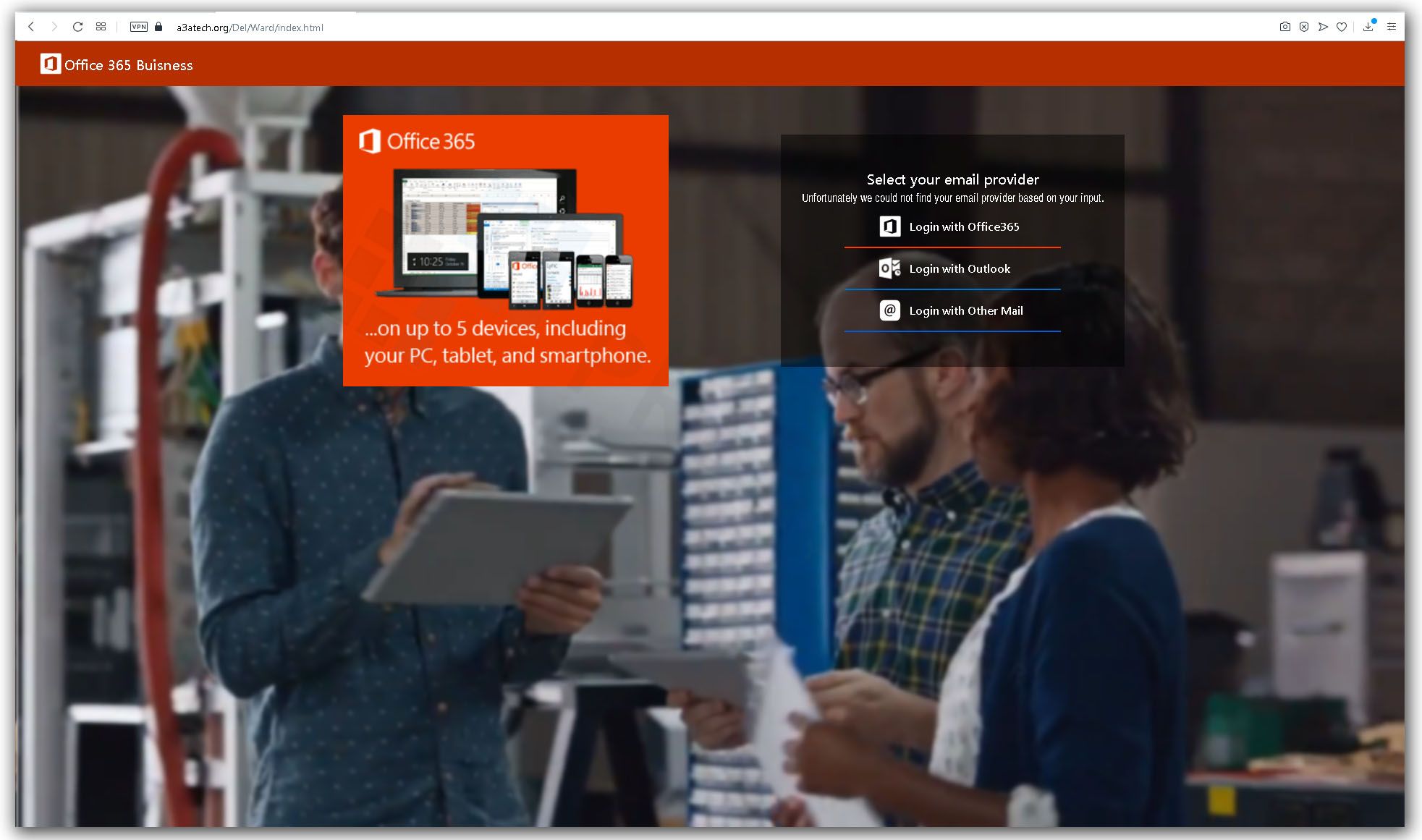

Ostatni etap ataku - fałszywa strona podszywająca się pod usługę Office 365

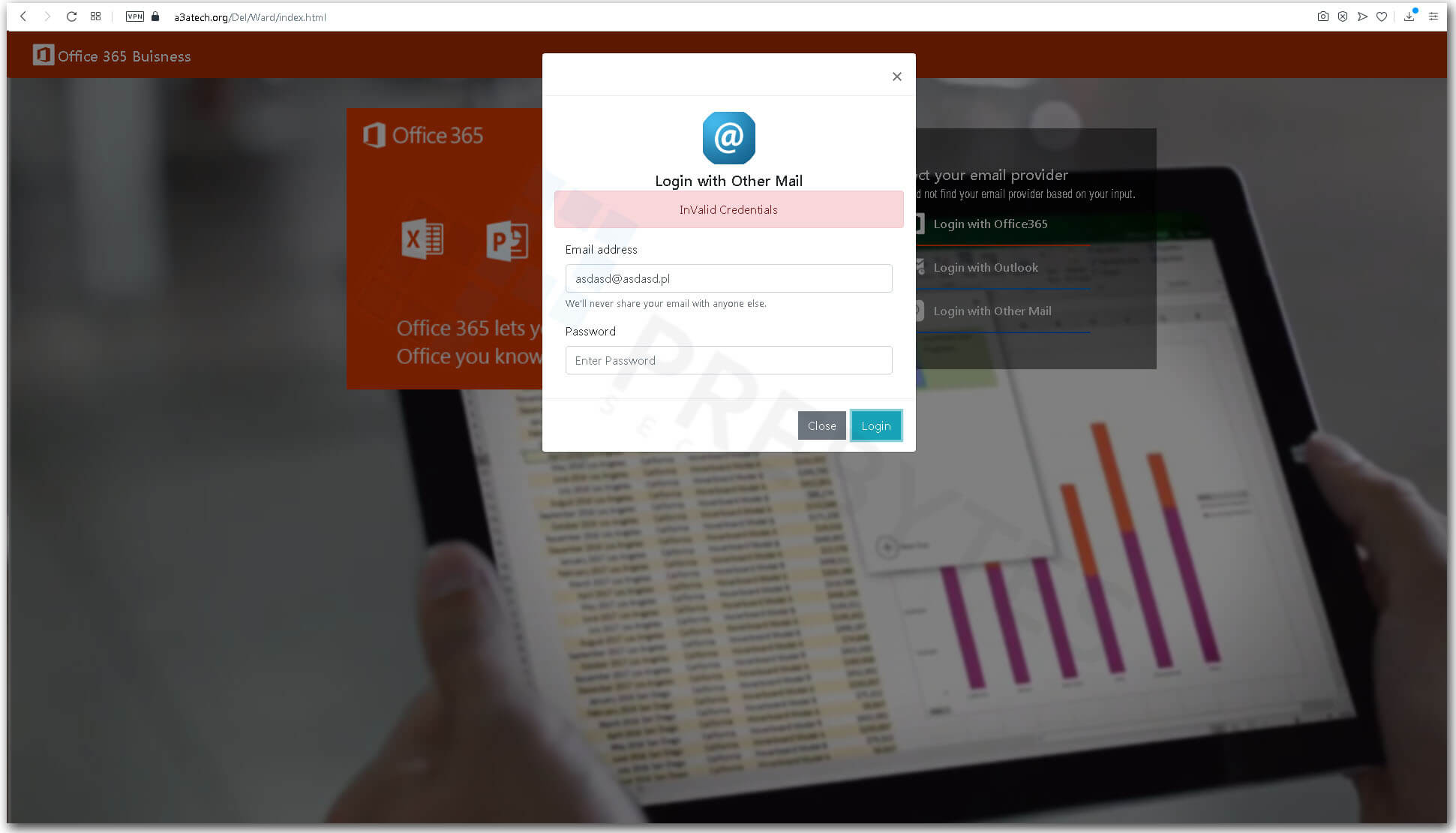

W tym momencie zostaje uruchomiona strona internetowa podszywająca się pod usługę Office 365. Nie jest to przypadkowe, bo prawdopodobnie pracownik 1, na którego ukierunkowany jest atak, posiada tam ważne dane, które chcą pozyskać cyberprzestępcy. Przypomnijmy o dogłębnym wywiadzie środowiskowym, który jest przeprowadzany na celu ataku przed przystąpieniem do spear phishingu.

Co ukazano na poniższym zrzucie ekranu mamy wybór dostawcy poczty elektronicznej. Logujemy się, aby pobrać przesłany do nas plik. Do wyboru mamy logowanie poprzez konto w usłudze Office 365, poczty na Outlooku. W przypadku gdy nie posiadamy kont na wcześniej wspomnianych usługach, możemy zalogować się na skrzynkę pocztową innego dostawcy.

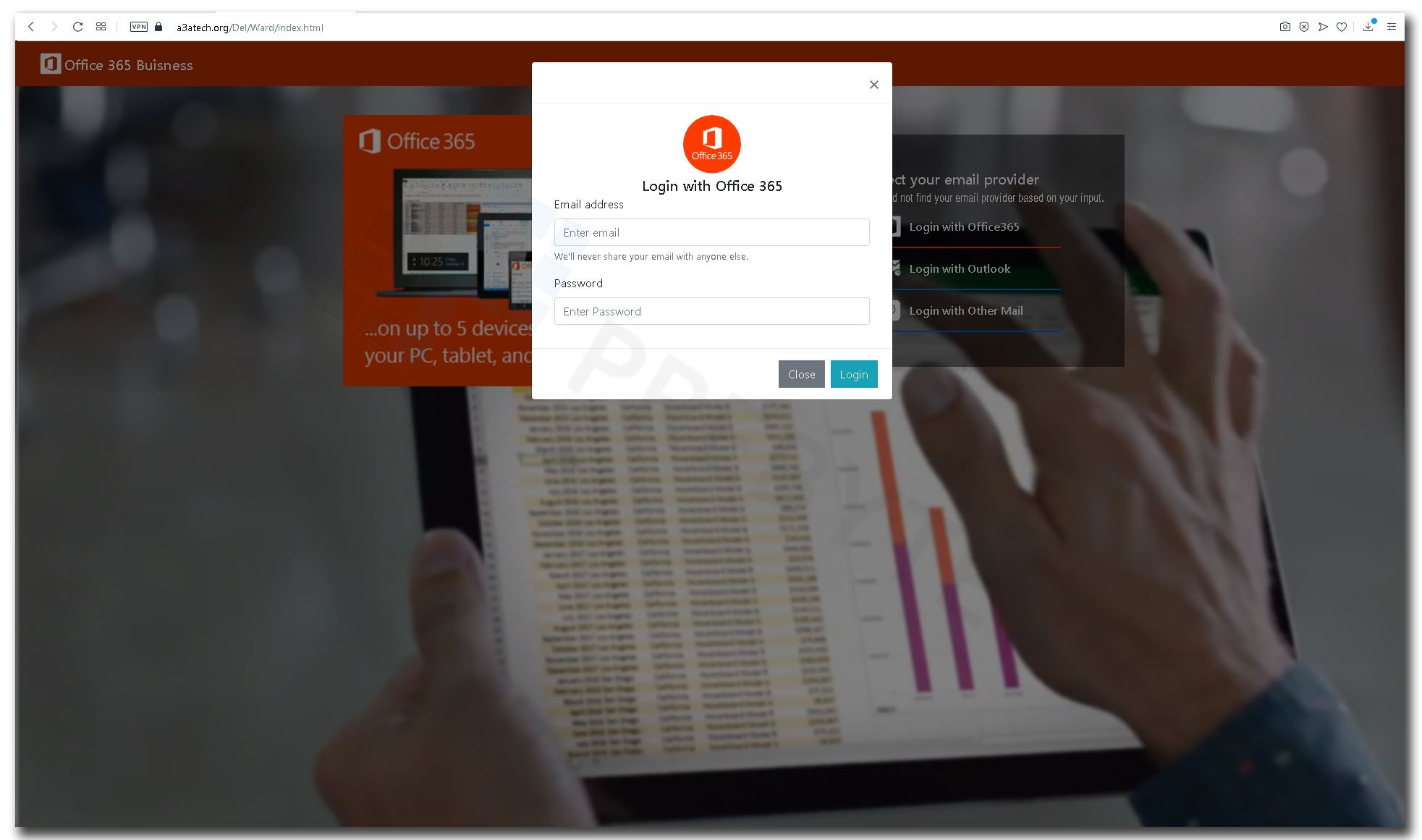

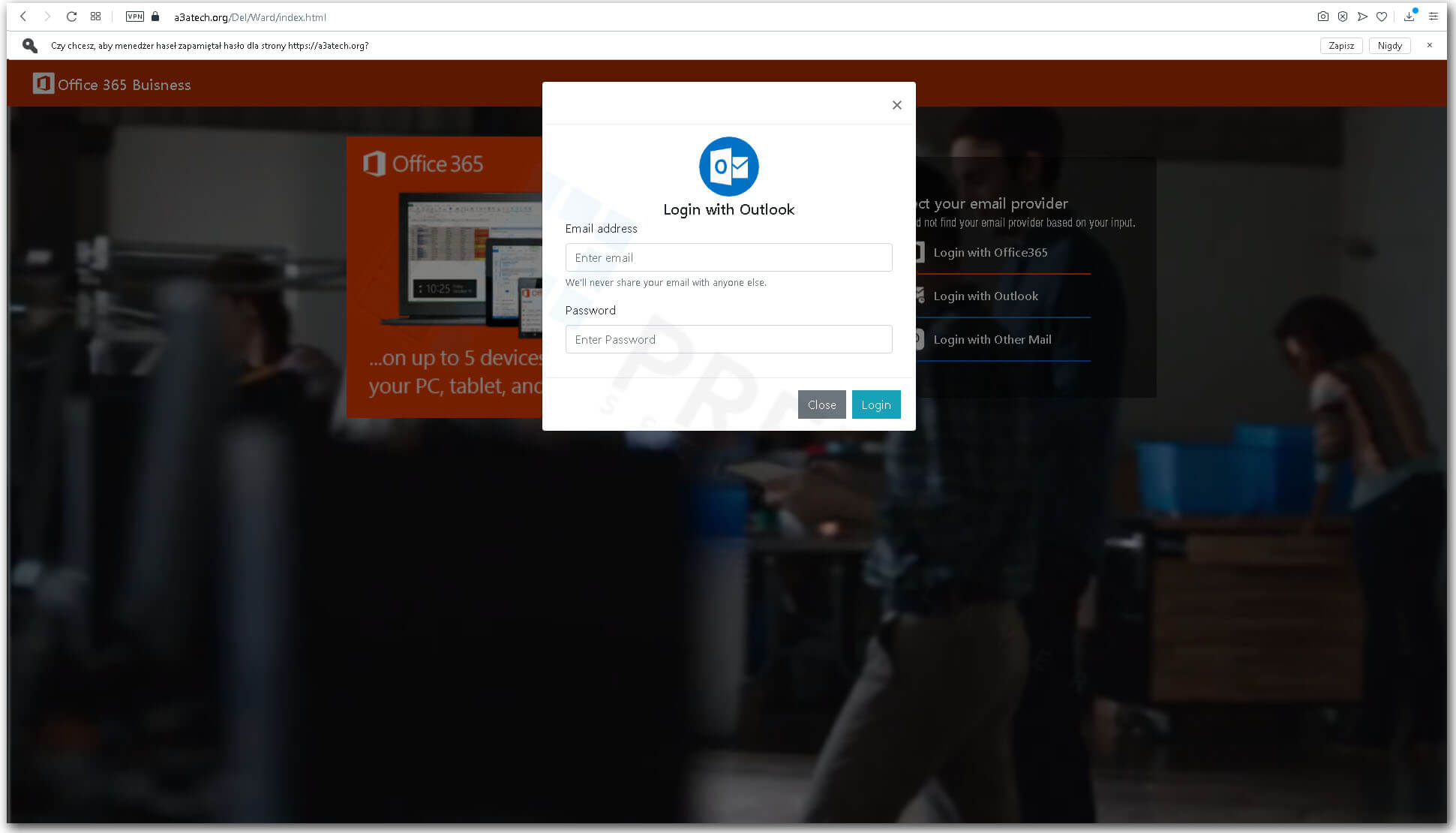

Na poniższym zrzucie ekranu przedstawione jest okna logowania do usługi Office 365.

Kolejny screen przedstawia okno logowania do klienta pocztowego Outlook.

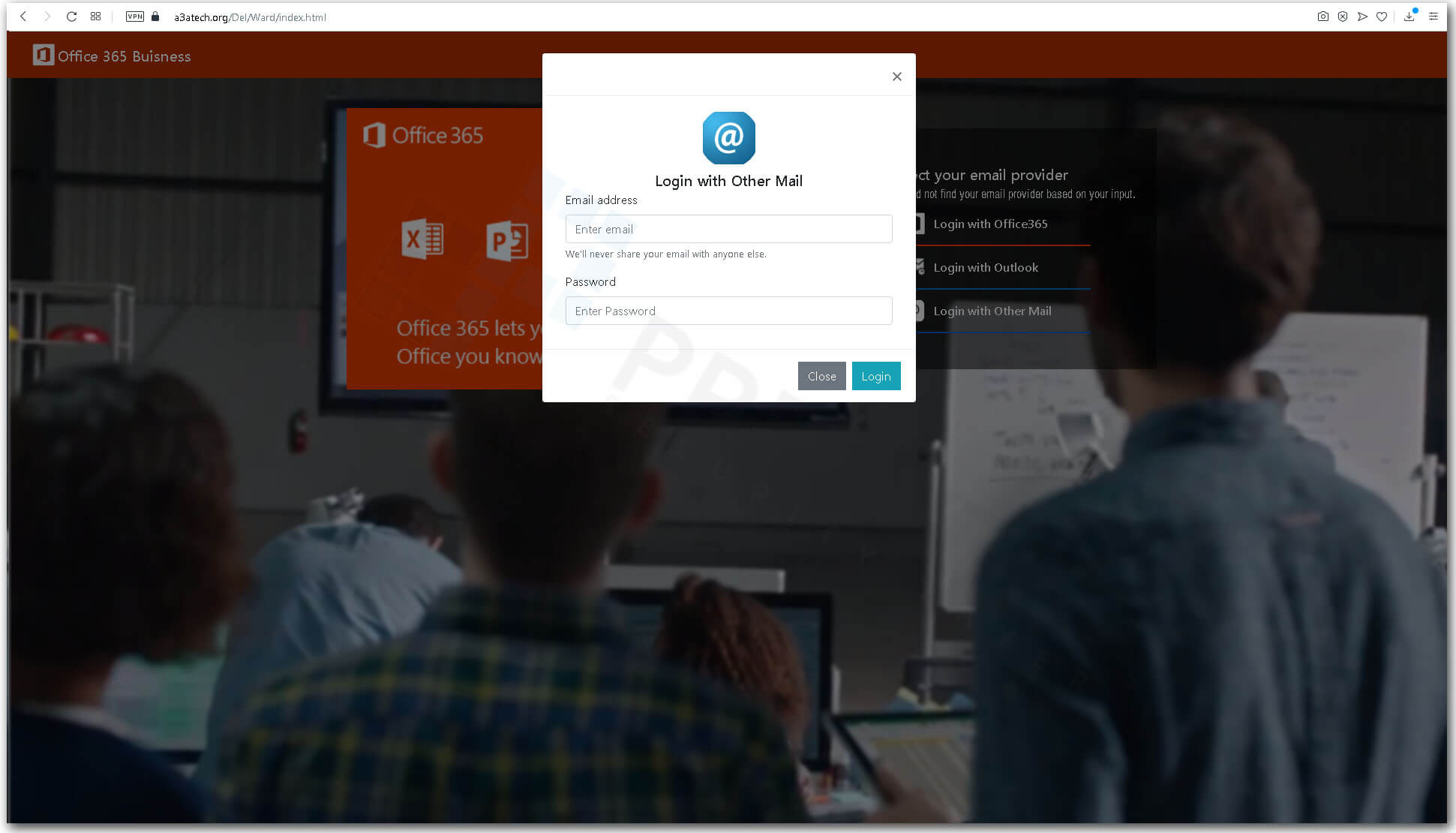

Poniższy zrzut ekranu to z kolei okno logowania do panelu innego dostawcy pocztowego.

Ma to na celu jedno, pozyskanie poświadczeń do konta mailowego atakowanej osoby. Po wprowadzeniu danych logowania do poczty nie zostaniemy przekierowani do kolejnego okna, a tym bardziej zalogowani do swojego klienta pocztowego. Zostaniemy natomiast uraczeni lakonicznym komunikatem o niepoprawnie wprowadzonych poświadczeniach i tak będzie przy każdej próbie logowania. W momencie wprowadzania loginu i hasła będą one przechwytywane przez cyberprzestępców kierujących atakiem spear phishing.

W przypadku otrzymania podejrzanej wiadomości możecie nas na bieżąco informować poprzez formularz zgłoszeniowy na zgłosincydent.pl. Każde zgłoszenie jest weryfikowane i są podejmowane odpowiednie kroki w celu zablokowania potencjalnego zagrożenia, a osoby, których dany incydent dotyczy, są informowane.

Podsumowanie

Omawiany w tym artykule przykład powinien być przestrogą dla każdego, szczególnie dla osób zajmujących wysokie stanowiska państwowe, firmowe, czy posiadające dostęp do bardzo poufnych danych. Z tego względu, cyberbezpieczeństwo dla każdej firmy powinno być kluczowym czynnikiem jej funkcjonowania. Ataki spear phishing są o wiele trudniejsze do wychwycenia, dlatego należy odpowiednio się przed nimi chronić. Nie jest tajemnicą, że na celowniku cyberprzestępców są przede wszystkim osoby znane i piastujące wysokie stanowiska i to one powinny w szczególny sposób chronić poufne dane, do których mają dostęp.

Każdy z nas powinien zachować ostrożność, bo nasza nieuwaga może zostać wykorzystana do ataku na kolejne osoby. Cyberprzestępcy mogą posłużyć się naszą tożsamością do przeprowadzenia ataku spear phishing.