Uwaga na załączniki. Kancelaria prawna celem hakerów.

Tym razem padło na kancelarię prawną. Hakerzy wykorzystując jej wizerunek rozesłali spam ze złośliwym oprogramowaniem. Wiadomości email zawierają załącznik, który po pobraniu infekuje komputer malware Agent Tesla. W ten sposób hakerzy przejmują kontrolę nad urządzeniem.

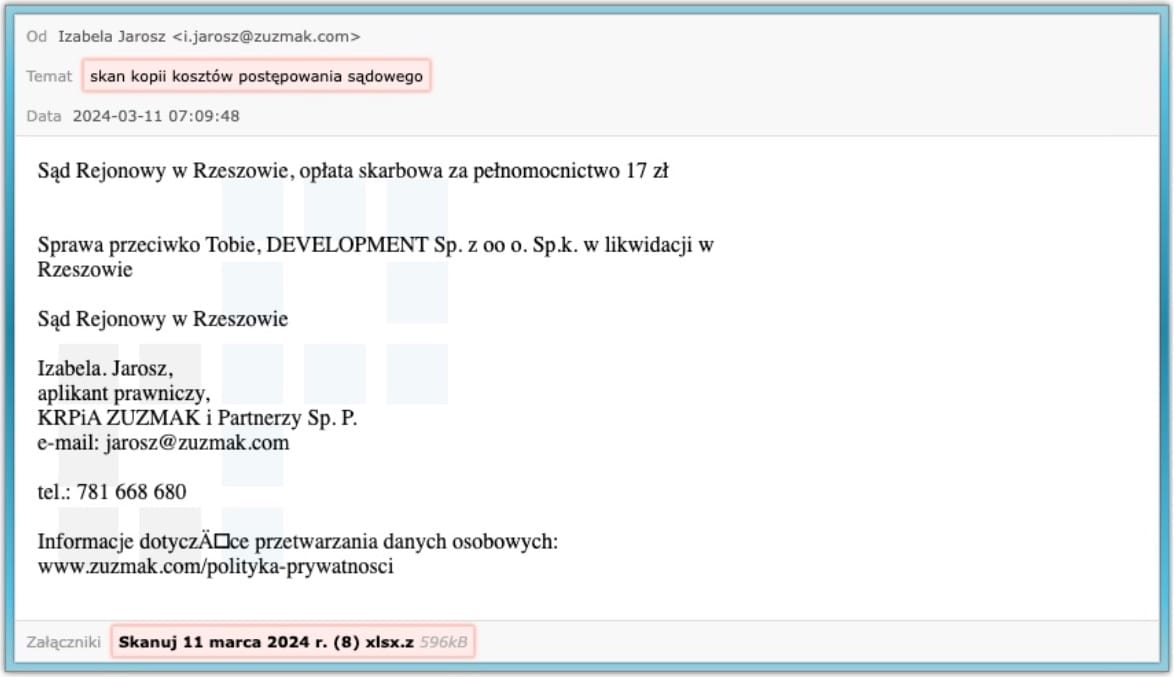

Wyciek lub kradzież danych to niewątpliwie największe zagrożenie dla biznesu. Hakerzy poprzez wykorzystanie wizerunku firmy oraz zaufania klientów uskuteczniają kolejne cyberataki. Takie zdarzenie dotknęło jedną z działających na terenie Rzeszowa kancelarii prawnych. Jak się okazuje, hakerzy włamując się na konto pocztowe jednej z pracownic, przejęli dostęp do bazy mailingowej zapisanej na skrzynce pocztowej kancelarii. Uzyskany w ten sposób dostęp do skrzynki pocztowej kancelarii oraz baza kontaktów, posłużyły hakerom do rozesłania wiadomości spam ze złośliwym oprogramowaniem w załączniku. Treść wiadomości skonstruowana była w sposób typowy dla pism w branży prawniczej. Co więcej, dane zawarte w mailu były zgodne ze stanem rzeczywistym:

- nazwa kancelarii

- domena kancelarii

- tożsamość pracownika

- wysokość opłaty skarbowej, o której mowa w mailu.

Pierwsze skutki tego ataku były natychmiastowe. Kancelaria odbierała setki telefonów od zaniepokojonych odbiorców maila. Czas pokaże z jakimi innymi konsekwencjami będzie musiała zmierzyć się kancelaria.

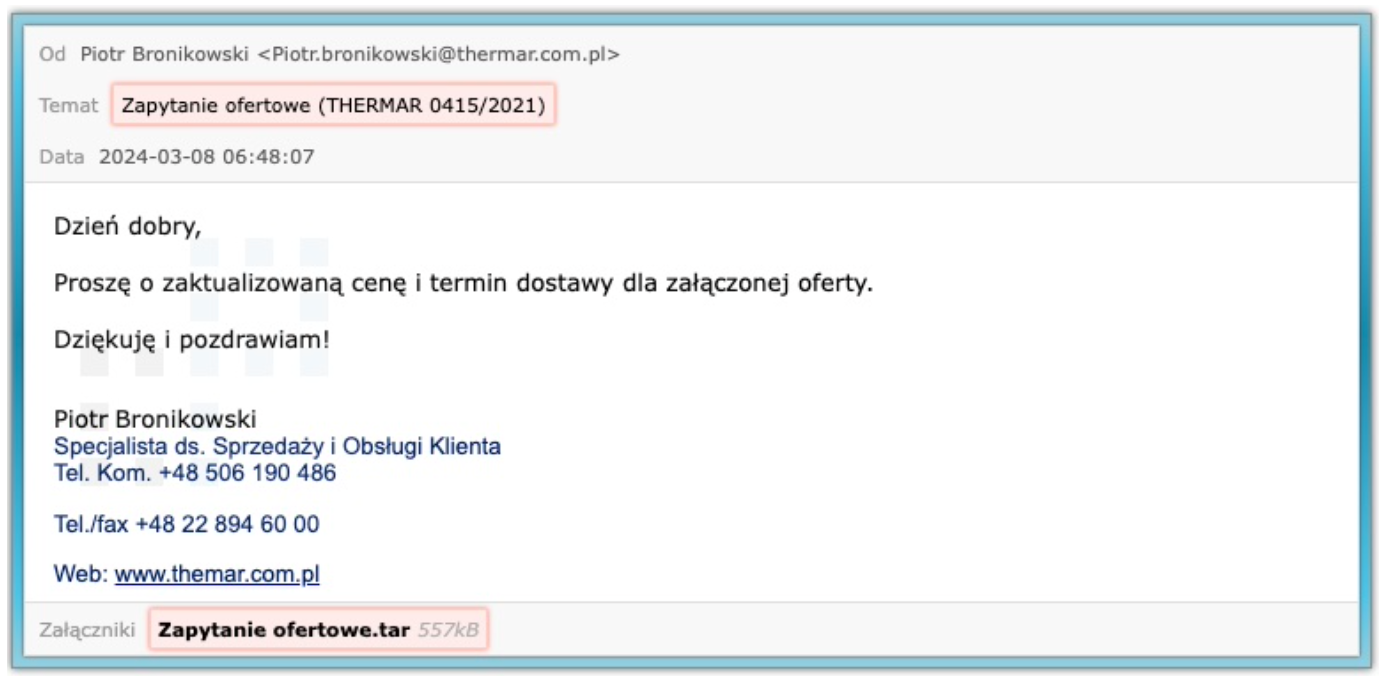

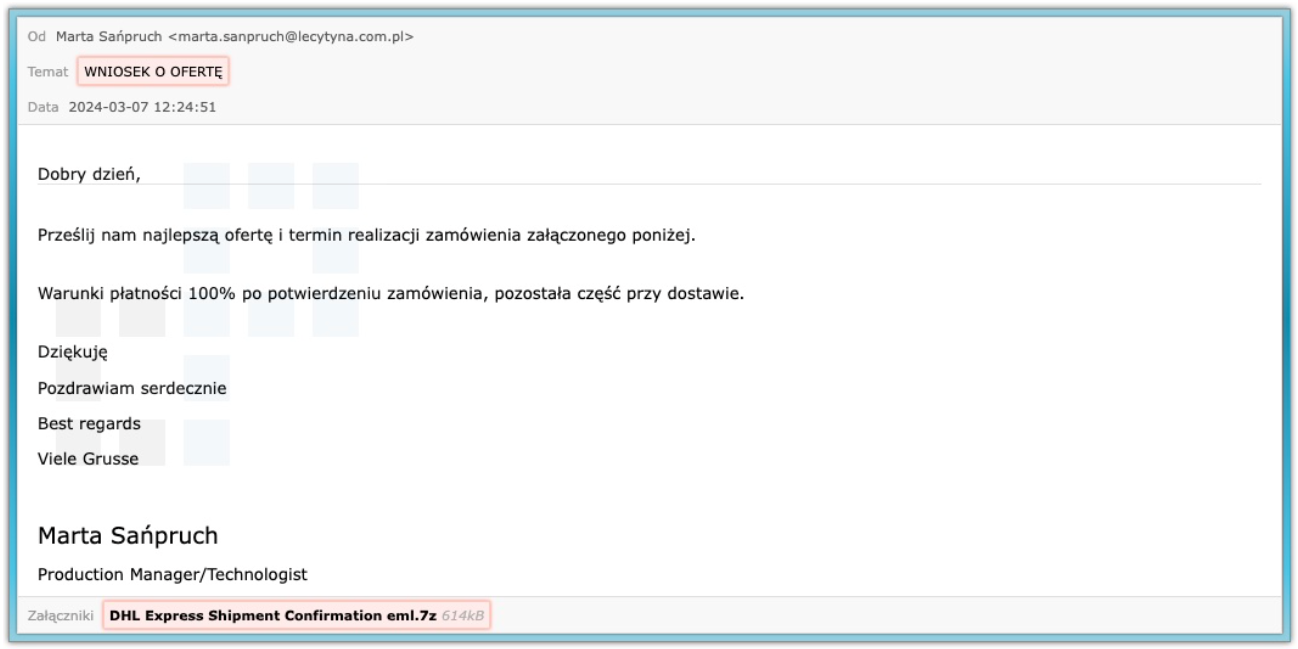

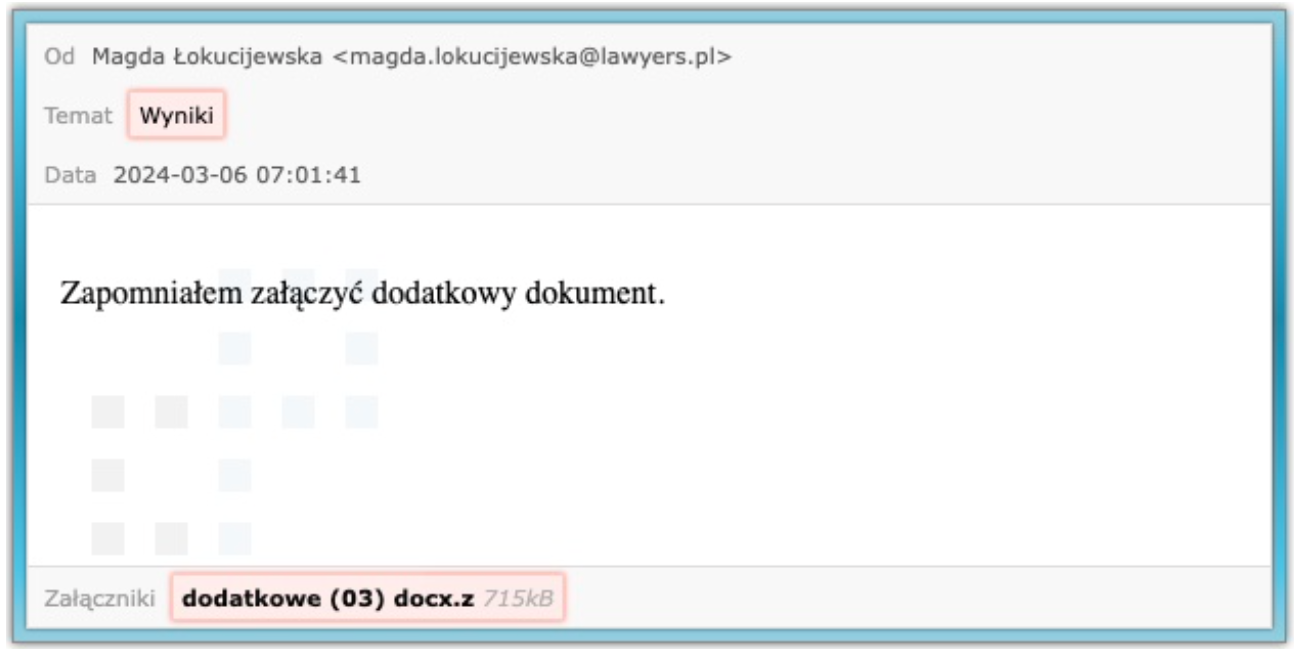

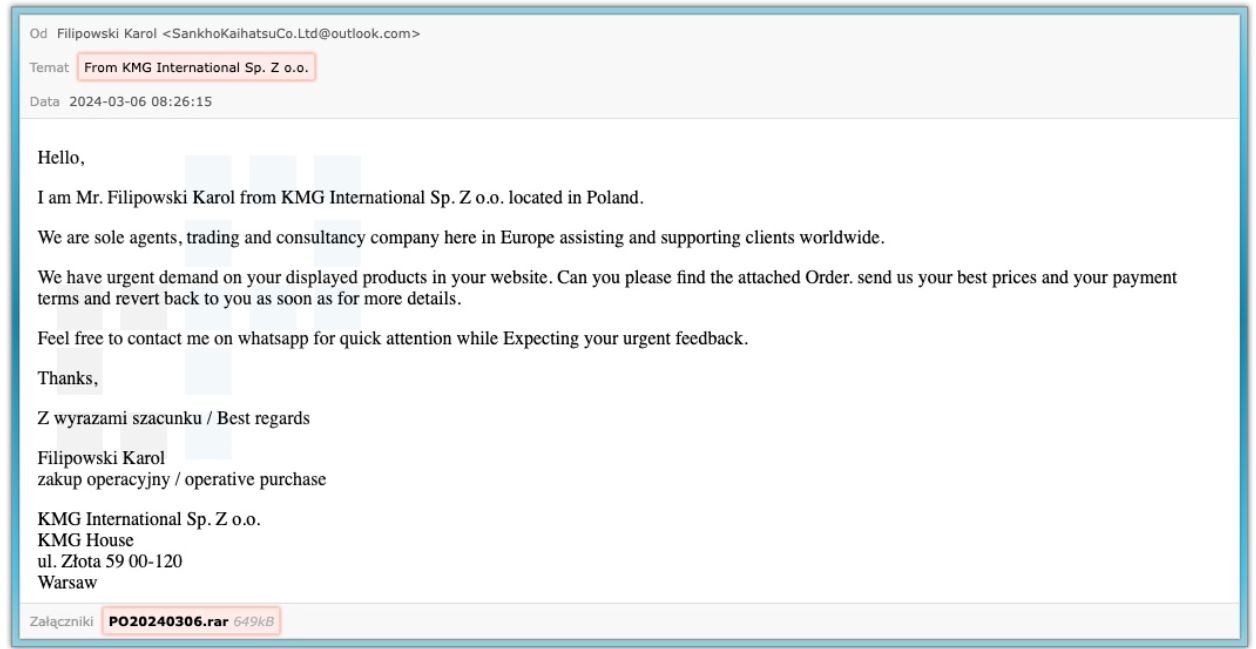

Przykłady innych wiadomości spam ze złośliwym oprogramowaniem

Podszywanie się w mailach pod firmę, która istnieje od dłuższego czasu na rynku i posiada renomę jest często wykorzystywane przez hakerów. Zwiększa to wiarygodność takiej fałszywej wiadomości w oczach potencjalnych odbiorców. Najważniejsze jest to, że celem oszustów nie są wyłącznie duże firmy. Atak może dotyczyć także i Twojej działalności. Nie ma znaczenia również branża przedsiębiorstwa - firmy produkcyjne, kancelarie adwokackie, firmy usługowe, wszystkie mogą stać się celem hakerów.

Poniżej prezentujemy kolejne przykłady wiadomości spam ze złośliwym oprogramowaniem, które pojawiło się w ostatnim czasie. Są one rozsyłane na masową skalę, dlatego prawdopodobieństwo, że pracownik Twojej firmy ją otrzyma jest bardzo duże.

Inne tematy wiadomości spam, które dystrybuowały złośliwe oprogramowanie:

- Zamówienie P20240503125126

- EMED ZAMÓWIENIE N.2402290221

- FAKTURY

- Zamówienie zakupu 00620407688100

- Nowe zapytanie - biuro Warszawa 1800622907641053

Codziennie nasz zespół Security Incident Response Team wykrywa wiele podobnych wiadomości. Ich nadawcami są oficjalne adresy pracowników firm, do których skrzynek pocztowych oszuści uzyskali dostęp.

W wiadomościach przesyłane są załączniki o różnych rozszerzeniach plików, najczęściej .zip, .rar, czy .iso. Po rozpakowaniu ukazuje się plik wykonywalny .exe lub .bat. Dlatego zagrożone potencjalną infekcją są urządzenia pracujące na systemie operacyjnym Windows. Po uruchomieniu takiego pliku najczęściej dochodzi do infekcji urządzenia malware typu Agent Tesla lub Remcos RAT, która jest niewidoczna dla użytkownika. Analizy pokazują, że dziennie w Polsce dochodzi w ten sposób nawet do kilkudziesięciu infekcji urządzeń z jednej tylko takiej kampanii spamowej.

Udana infekcja komputera, na którym pracuje pracownik w firmie może przyczynić się do pozyskania cennych danych, w tym np. dostępu do zapisanych haseł, całej korespondencji mailowej, czy też bazy adresów email klientów i kontrahentów danego przedsiębiorstwa. Oszuści tym samym zdobywają kolejne adresy email, na które mogą dystrybuować złośliwe oprogramowanie.

Warto wspomnieć, że grupa stojąca za tymi atakami za cel obrała sobie użytkowników nie tylko z Polski, ale również innych krajów, takich jak Rumunia, Estonia, Bułgaria, Włochy, czy Niemcy.

W jaki sposób dane są wykradane z zainfekowanego urządzenia?

Złośliwe oprogramowanie po zainfekowaniu urządzenia może wykradać dane logowania do różnych serwisów, czy też do firmowych skrzynek pocztowych, pozyskując w ten sposób np. dane zapisywane w przeglądarkach internetowych.

Ponadto, hakerzy mogą pozyskiwać dane przechowywane w klientach pocztowych - przede wszystkim Thunderbird.

Malware może także wykonywać zrzuty ekranu lub przechwytywać dane, które są wprowadzane na klawiaturze zainfekowanego urządzenia. Mogą to być m.in. hasła dostępowe, które są wpisywane podczas logowania do serwisu, czy danej usługi.

Oszuści, którzy odpowiadają za atak mogą także instalować kolejne złośliwe oprogramowania, dzięki którym będą mogli pozyskiwać kolejne dane oraz dostępy. Często odbywa się to automatycznie po zainfekowaniu urządzenia.

W zależności od funkcjonalności kolejnych malware, mogą np. szyfrować dane znajdujące się na zainfekowanym urządzeniu. Jest to częsta praktyka stosowana w stosunku do firm posiadających newralgiczne dane.

Działania przeprowadzane przez oszustów na zainfekowanym urządzeniu są praktycznie niezauważalne dla użytkownika, który w dalszym ciągu może korzystać z komputera.

Jakie są skutki infekcji złośliwym oprogramowaniem?

Skutki infekcji są uzależnione od funkcjonalności złośliwego oprogramowania, które zostało zainstalowane na zainfekowanym urządzeniu.

W przypadku firm szczególnie dotkliwe mogą być wycieki danych, dotyczących klientów, czy też kontrahentów.

Skutkiem będzie uszczerbek na reputacji i spadek zaufania klientów, na które pracuje się zazwyczaj latami. Dodatkowo, będzie to strata finansowa, w przypadku gdy klienci, czy kontrahenci wystąpią o roszczenia i odszkodowania.

W niektórych przypadkach hakerzy przejmują pełną kontrolę nad zainfekowanym urządzeniem pracownika, co prowadzi do uzyskania dostępu do zasobów firmowych.

Jeżeli w wyniku ataku zostały zaszyfrowane pliki, to cyberprzestępcy będą żądali okupu za odszyfrowanie danych lub nieupublicznienie ich.

Podsumowanie

Ze względu na skalę zagrożenia i fakt, że może dotyczyć każdej, nawet jednoosobowej działalności gospodarczej, należy odpowiednio zwiększać świadomość wśród swoich pracowników.

Szkolenia z cyberbezpieczeństwa dla pracowników są szczególnie ważne, aby zachować odpowiedni poziom bezpieczeństwa firmy. W większości przypadków za wszelkie incydenty, w tym wycieki poufnych danych odpowiada człowiek. Dlatego nacisk położony na jego odpowiednie szkolenie będzie procentować. Świadomi pracownicy, którzy wiedzą jak zachować się w przypadku np. otrzymania podejrzanej wiadomości email będą wiedzieć, jak zareagować. Kilka najważniejszych wskazówek to m.in.:

- Weryfikuj nadawcę wiadomości. Nawet jeśli została wysłana ze znanego adresu email, to warto upewnić się czy oczekiwaliśmy jakiejkolwiek wiadomości od tego nadawcy.

- Weryfikuj treść wiadomości. Zdarza się, że oszuści zapominają o prawidłowym zapisie tekstu, który często jest tłumaczony na różne języki. Dlatego w wiadomościach spam mogą pojawiać się błędy stylistyczne, czy ortograficzne.

- W przypadku otrzymania podejrzanej wiadomości, nie pobieraj i nie otwieraj załącznika, który został do niej dołączony.